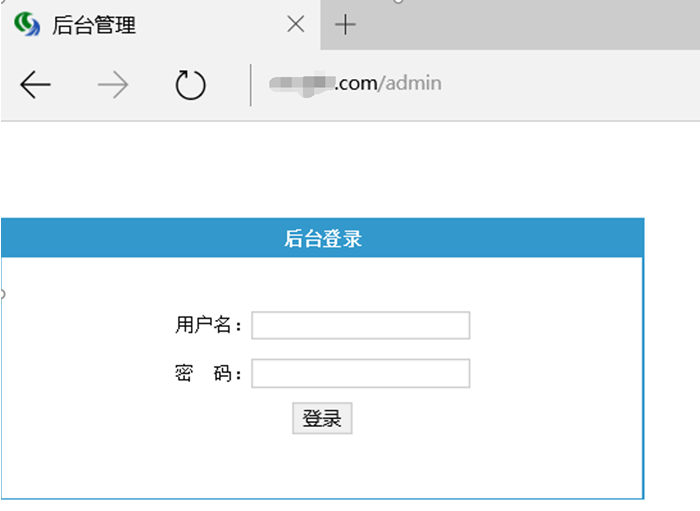

目标站:http://www.xxxxxxxx.com/

+admin? 直接进后台了

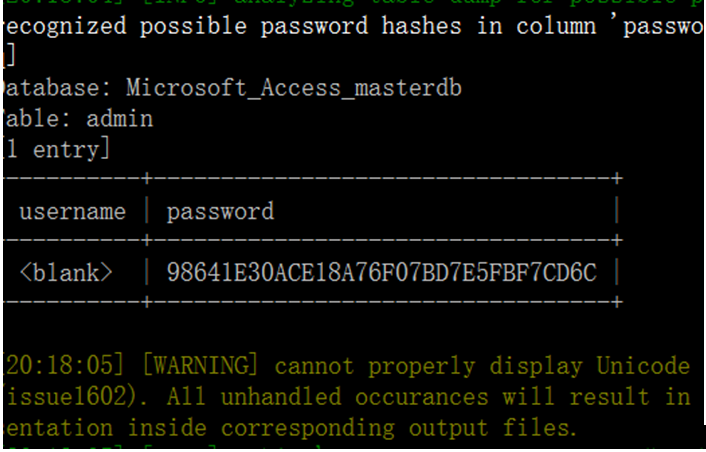

现在得找到注入点,通过safe扫描到注入点:http://www.xxxxxxx.com/viewnews.asp?newsid=71可能存在sql注入漏洞。啊D 明小子没有跑出来, 也不知道是 什么原因,直接丢sqlmap 里。

通过注入得到以下信息:

IIS6.0? win2003

账号:admin? 密码:123456qq

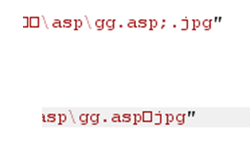

先通过上传 burp抓包截断。

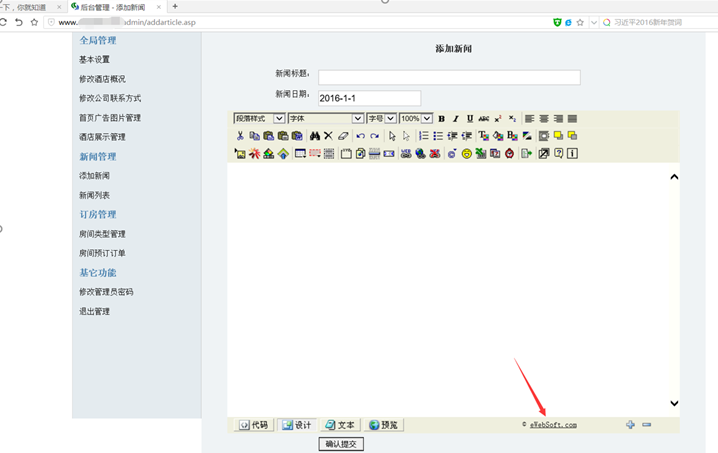

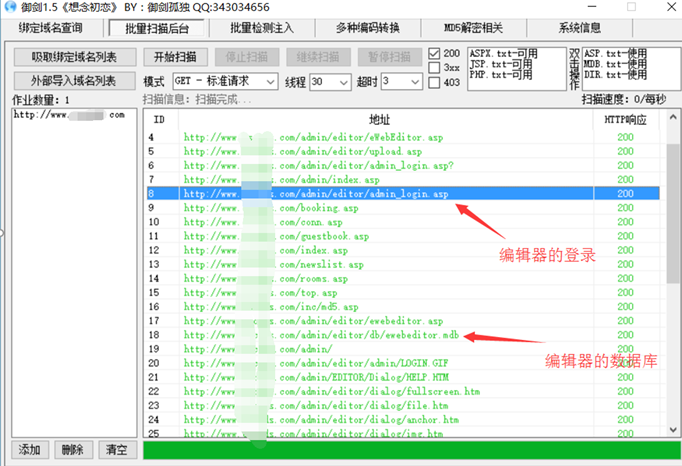

总之各种截断后无果, 果断放弃。在后台也没有发现什么可以添加上传文件格式,没有数据库备份,总之权限很小,意外发现该站可能存在ewebeditor编辑器后台。上御剑扫!

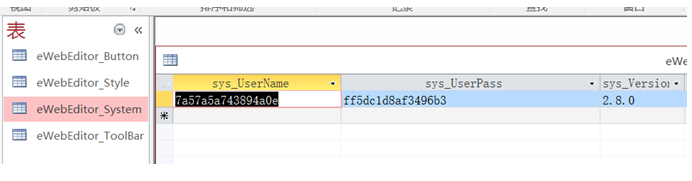

下载数据库打开。

账号:admin? 密码:XjX81219wY 。

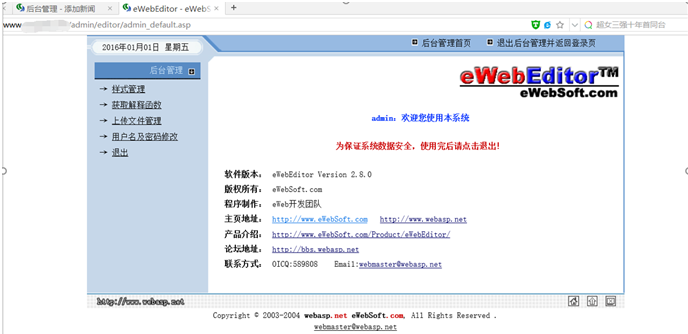

成功进入,又看到了希望! 直接添加样式吧。 感觉一片光明啊! 结果:

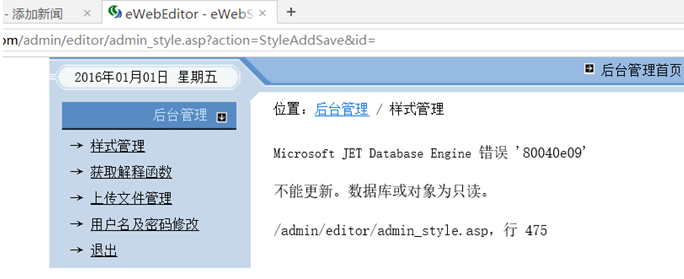

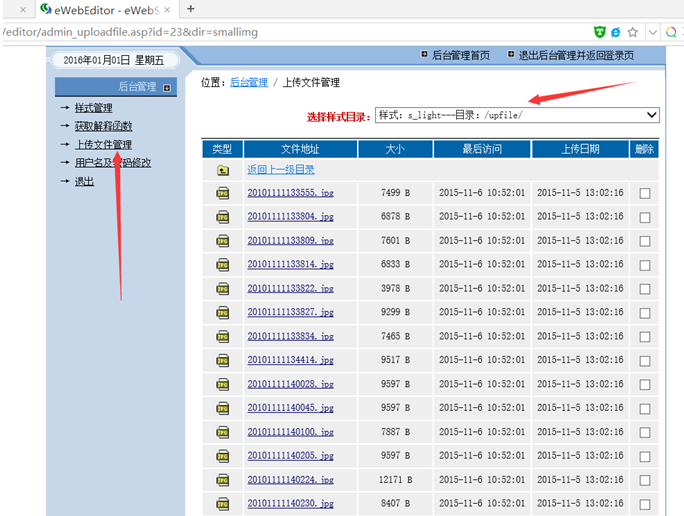

好尴尬貌似没有写入权限哎!又失败难道放弃? 最后经过一位大神的指点,提示利用 ewe编辑器遍历目录这个漏洞。于是我迫不及待的找到这个,上传文件管理。

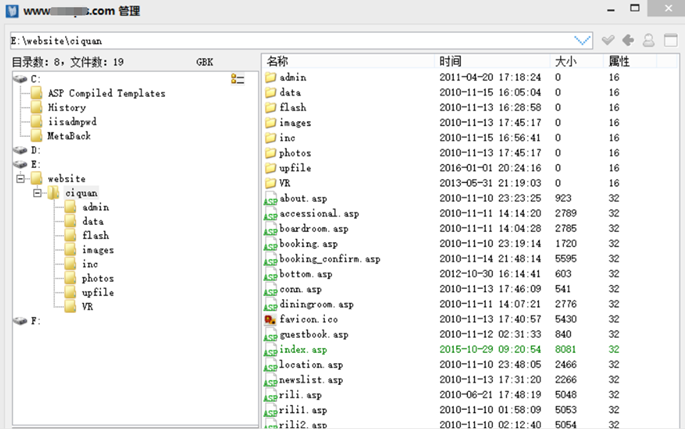

的确发现了遍历目录!附上ewe编辑器遍历目录的资料:http://blog.csdn.net/eldn__/article/details/9157193?。在URL 里按照图上的语句:dir=.. 直接可以转到整站的目录。

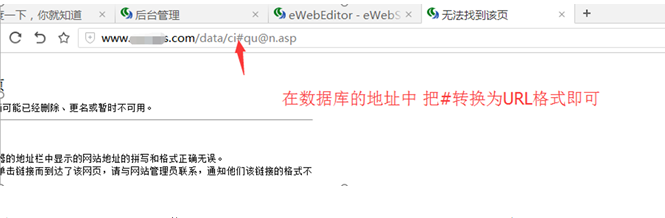

在data目录下 找到数据库的位置。

于是,在网站后台添加管理员处添加 一个一句话的账号。

最后上菜刀链接 !

原创文章,转载请注明来源!即刻安全 (secist.com)