XSS reflected

(LOW)

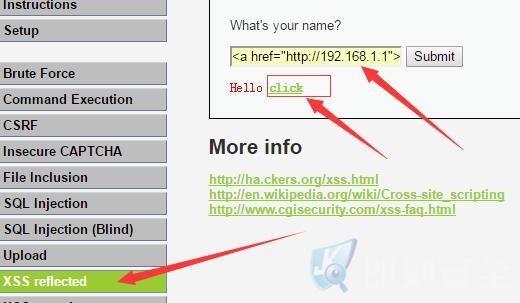

在存在反射型XSS漏洞的框内,我们输入一段 HTML 代码,可以看到成功插入,并被执行!这说明该处存在XSS漏洞。

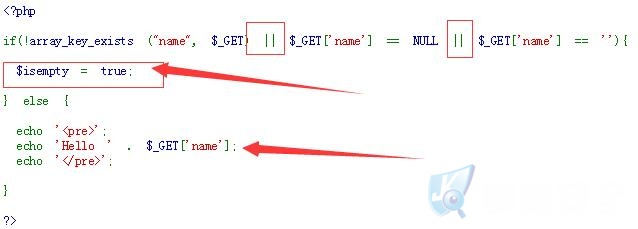

我们打开源码查看。可以看到代码未对输入内容进行过滤,只要不为空即为真便可以执行!

(MEDIUM)

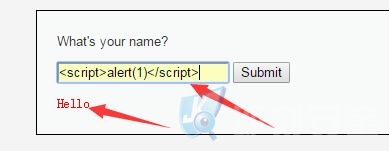

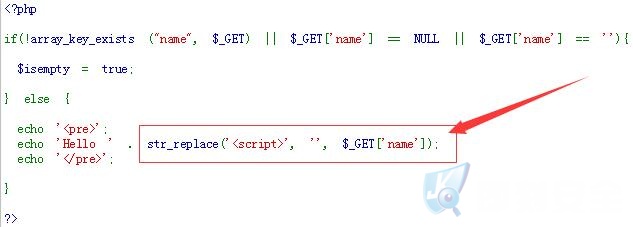

当代码为中级别时,此时我们输入一个 JS 代码,发现页面并未如我们愿返回我们想要的内容!而是只返回了 hello 说明 JS代码被过滤!

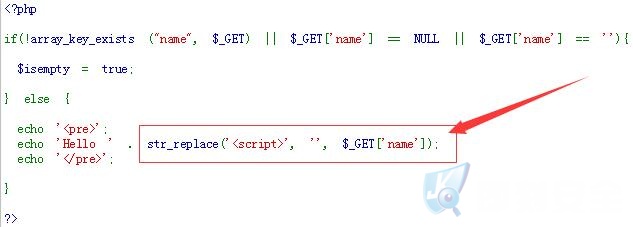

我们打开源码查看。可以看到此时代码使用 str_replace() 函数对我们输入的 JS 代码 <script> 进行了过滤替换为空!在这里我们同样可以使用 <scr<script>ipt> 来绕过过滤机制!

(MEDIUM)

最后我们看看高等级代码。可以看到代码对输出的内容做了一个 htmlspecialchars() 函数的编码,例如<script> 中的尖括号被转为实体 < > 。

转载请注明:即刻安全 » (五)DVWA之XSS注入漏洞源码审计