CSRF

(LOW)

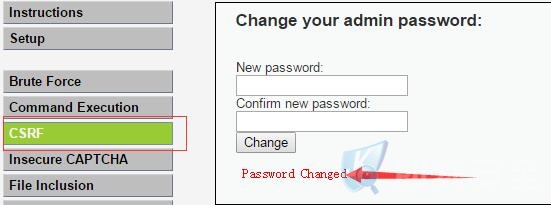

我们现在存有CSRF漏洞的提交框内输入要修改的密码,并进行提交!

开启FD进行抓包!将抓取的提交地址拷贝下来,保存成一个HTML文本。例如:http://xxxxx/加上拷贝的提交地址。此时,我们将这个 HTML 文本连同存在CSRF漏洞的网站地址,发送给目标,如果目标此时正以管理身份登录此网站,并点击了该地址URL,我们就可以成功修改他的账户密码!

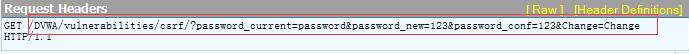

我们来查看代码。可以看到代码并未对输入账户名进行校验,只是对比了密码两次提交是否一致!而转义字符的过滤,对 CSRF 并无影响!

(MEDIUM)

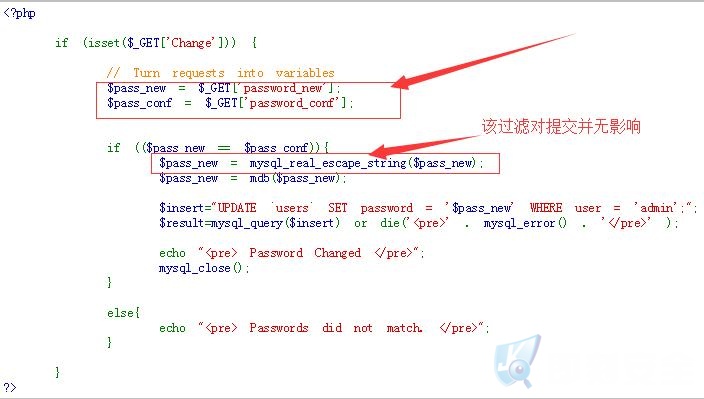

我们直接分析代码。可以看到此时多了一个 eregi() 函数,该函数是用来匹配 HTTP_REFERER 地址的。如果该地址与提交修改的地址为同一地址,那么认为这是安全的,而不是他人伪造的源地址!当然,这也是不安全的。我们同样可以利用 burp 抓包,然后修改其中的 referer 地址,在其中添加 127.0.0.1 。这样就可以绕过检测!

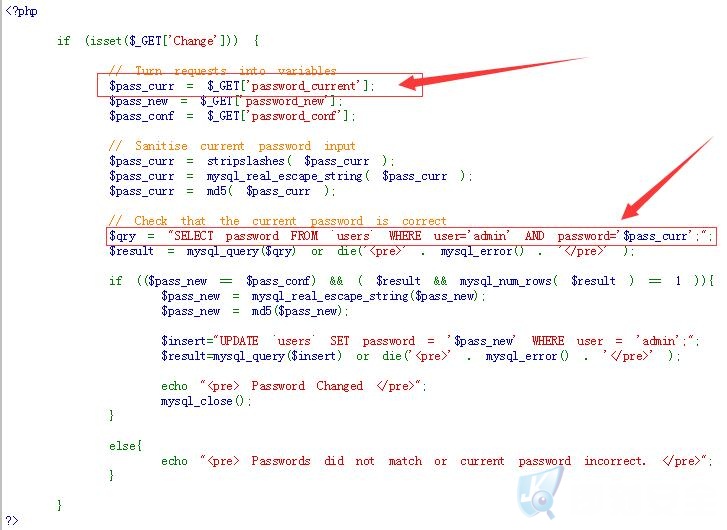

(HIGH)

最后我们看看高等级代码。可以看到此时的代码要求我们输入当前的密码,并将密码与数据库内的密码进行比对验证,然后才能进行密码的修改!这样便有效避免了CSRF的利用。

转载请注明:即刻安全 » (六)DVWA之CSRF漏洞源码审计