因为十三年表哥今天让我做了一道CTF题,引起了我对Ctf的欲望,希望能在ctf中提升自己,当然,打正规的CTF前先找一些简单的练练手吧~

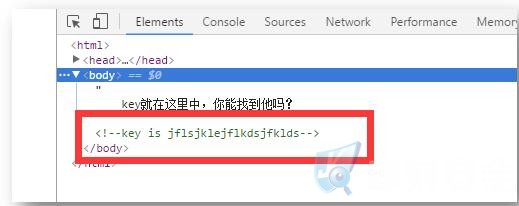

1:Key值藏在哪里?

过关地址:http://lab1.xseclab.com/base1_4a4d993ed7bd7d467b27af52d2aaa800/index.php

这道题很简单,直接查看下源代码就行了!

成功拿到 key? 下一关!

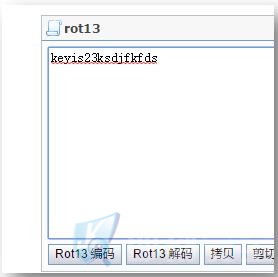

2:再加密一次就拿到key啦~

加密之后的数据为?xrlvf23xfqwsxsqf

明文加密一次得到密文,密文再加密一次得到明文,这种加密方式为rot13加密。

成功拿到key 下一关!

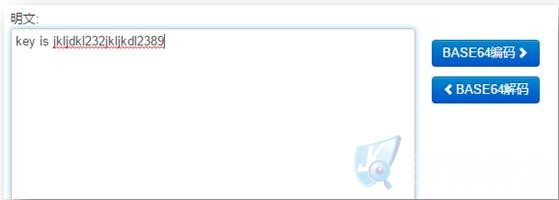

3:猜猜这是经过了多少次加密?

好吧,这道题我确实懵逼了一会,后来发现为base64加密,只是加密次数比较多。

成功拿到key 下一关!

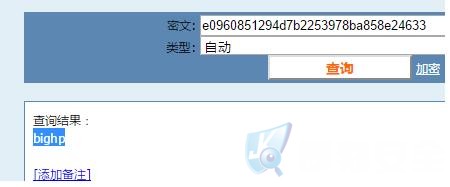

4:据说md5很安全是真的吗?

密文:e0960851294d7b2253978ba858e24633

Cmd5完美解密!

成功拿到key,下一关!

5:种族歧视

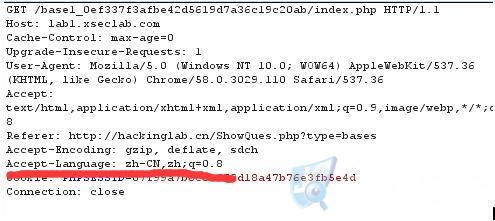

通关地址:http://lab1.xseclab.com/base1_0ef337f3afbe42d5619d7a36c19c20ab/index.php

用burp抓包发现:

删除掉zh-CN:

Go!!!

成功得到key 下一关!

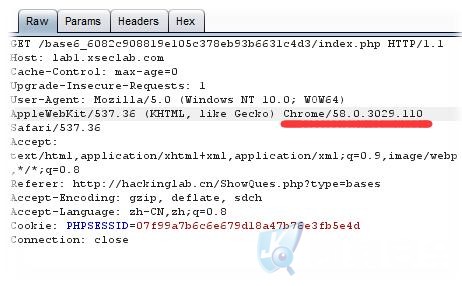

6:HAHA浏览器

通关地址:http://lab1.xseclab.com/base6_6082c908819e105c378eb93b6631c4d3/index.php

使用burp抓包:

替换为HAHA就可以了 !

Go!!!

成功拿到key? 下一关!

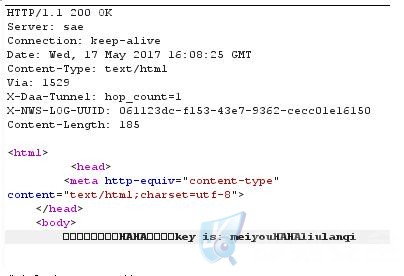

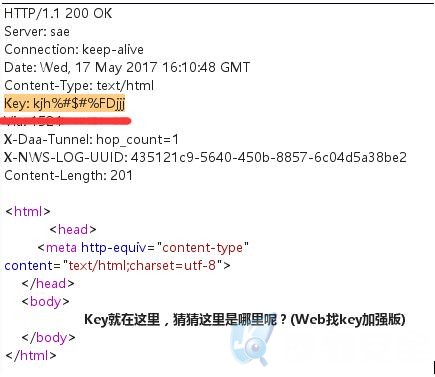

7:key究竟在哪里呢?

通关地址:http://lab1.xseclab.com/base7_eb68bd2f0d762faf70c89799b3c1cc52/index.php

这道题只能说是运气好吧,在各种找没有找到后用burp抓包发送了Request在Response中得到key。

成功拿到key,下一关!

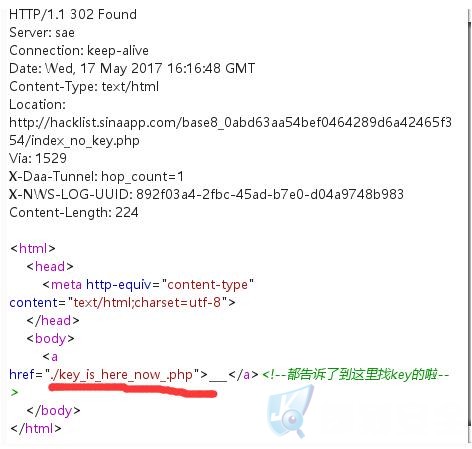

8:key又找不到了!

通关地址:http://lab1.xseclab.com/base8_0abd63aa54bef0464289d6a42465f354/index.php

天真的我点进去后发现各种找不到。。。

利用burp抓跳转包,发送Request得到地址。

访问得到key!

成功拿到key,下一关!

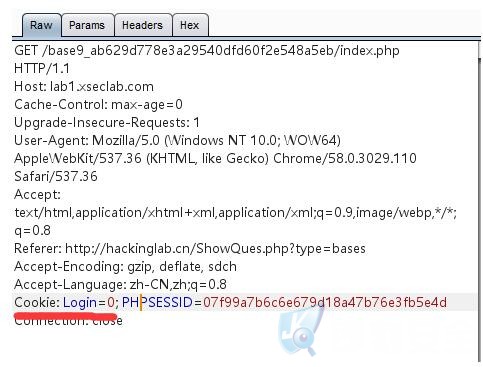

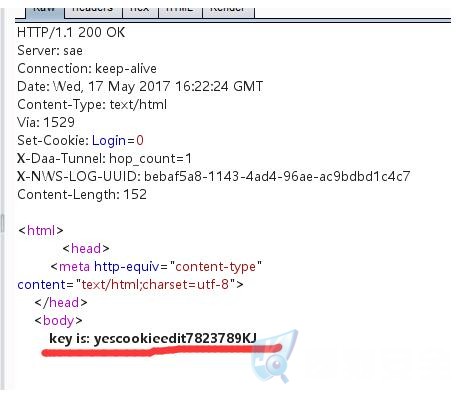

9:冒充用户登录

通关地址:http://lab1.xseclab.com/base9_ab629d778e3a29540dfd60f2e548a5eb/index.php

这种题目一般都是讲cookie欺骗,利用burp抓包。

发现cookie中的Login=0 把他修改为1

Go!!!

成功得到key 下一关?!

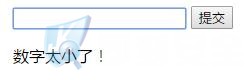

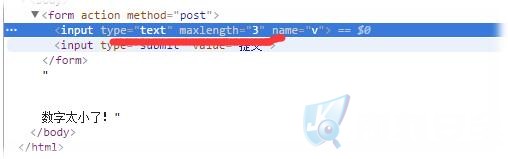

10:比较数字大小

通关地址:http://lab1.xseclab.com/base10_0b4e4866096913ac9c3a2272dde27215/index.php

按照自己的惯性,一路按9,发现最大只有三位,而且。。

查看源代码:

这里限制了只能输入三位数,把这个参数删掉:

提交!

![]()

成功得到key!

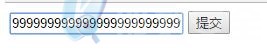

11:本地的诱惑

通关地址:http://lab1.xseclab.com/base11_0f8e35973f552d69a02047694c27a8c9/index.php

习惯性先查看源码,不过尴尬的发现。。

那好吧,解释一下这段php代码:

<?php

//print_r($_SERVER);

$arr=explode(',',$_SERVER['HTTP_X_FORWARDED_FOR']);

if($arr[0]=='127.0.0.1'){

//key

echo "key is ^&*(UIHKJjkadshf";

}else{

echo "必须从本地访问!";

}

?>

获取HTTP_X_FORWARDED_FOR中的内容,然后进行一个判断,如果等于127.0.0.1,那么久输出key的值,如果不是则输出必须从本地访问!

好吧,Key都已经给了,那么下一关!

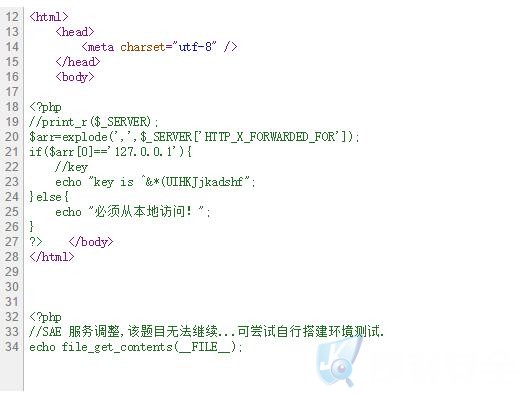

12:就不让你访问!

通关地址:http://lab1.xseclab.com/base12_44f0d8a96eed21afdc4823a0bf1a316b/index.php

这我就很懵逼了,不过之前打ISCC的时候遇见过类似的。

查看 robots.txt:

根据提示一个个访问!

当进去后又提示,我当时就纳闷了,这咋比ISCC还奇葩!

输入index.php:

得到线索,他不登录页面,那么输入login.php试试。

成功得到key!

Hackinglab的基础关已经完毕,下一篇写脚本关~~

*本文作者?Szrzvdny ,转载请注明来源!

转载请注明:即刻安全 » Hackinglab_Ctf闯关攻略(基础题)